-

-

- Acessórios de cozinha

- Alcoómetros

- Liquidificadores, misturadores e robôs planetários

- Chaleiras elétricas

- Máquinas de café e café

- Máquinas de waffles

- Frytownice (Air Fryer)

- Kostkarki do lodu

- Mikrofalówki

- Piekarniki i piece

- Szybkowary

- Saturatory

- Tostery, opiekacze, grille elektryczne

- Termosy i kubki termiczne (Sport i turystyka)

- Wagi kuchenne

- Żelazka i parownice

- Aquecedores

- Uzdatnianie powietrza

- Wentylatory i klimatyzatory

- Odkurzacze

-

- Lokalizatory

- Gwarancje i licencje cyfrowe

- Konsole i akcesoria

- Akcesoria GSM

- Monitoring CCTV

- Tablety i czytniki e-book

- Fotografia

-

Sprzęt sieciowy

- VoIP

- LTE, 5G

- Kable i patchcordy

- Akcesoria do szaf Rack

- OLT i ONT

- Akcesoria sieciowe

- Anteny Wi-Fi, LTE

- Obudowy, mufy, puszki

- Szafy Rack

- Spawarki światłowodowe i narzędzia

- Access Pointy

- Switche (Przełączniki)

- Uchwyty montażowe (akcesoria montażowa)

- Moduły SFP

- Zasilanie

- Amplificadores de sinal Wi-Fi

- Routery

- Radiolinie

- Powerline

- Piloty do przeciągania kabli

- Media konwertery

- Komputery i gaming

- Drony i akcesoria

- Alimentação

- Inteligentne okulary

- Liczarki do pięniędzy

-

- Aspiratory do nosa

- Inhalatory (link do zdrowia)

- Lampki, projektory gwiazd (Dom i ogród)

- Poduszki ciążowe

- Podgrzewacze do butelek

- Sterylizatory dla butelek

- Termometry dla dzieci

- Penicos e adaptadores

- Masażery laktacyjne

- Pokój dziecięcy

- Zabawki, gry i edukacja

- Butelki, bidony i akcesoria

- Laktatory i akcesoria

- Wanienki i akcesoria do kąpieli

- Wózki dla dzieci

- Odzież

Cisco RV260 - Configuração VPN

A tecnologia evoluiu, e os negócios durante a COVID-19, muitas vezes acontecem fora do escritório. Os dispositivos são mais móveis, e os funcionários trabalham frequentemente em casa ou em viagem. Isto pode causar algumas vulnerabilidades de segurança. Uma rede privada virtual (VPN) é uma ótima maneira de conectar trabalhadores remotos a uma rede segura. Uma VPN permite que o host remoto aja como se estivesse conectado a uma rede local e segura.

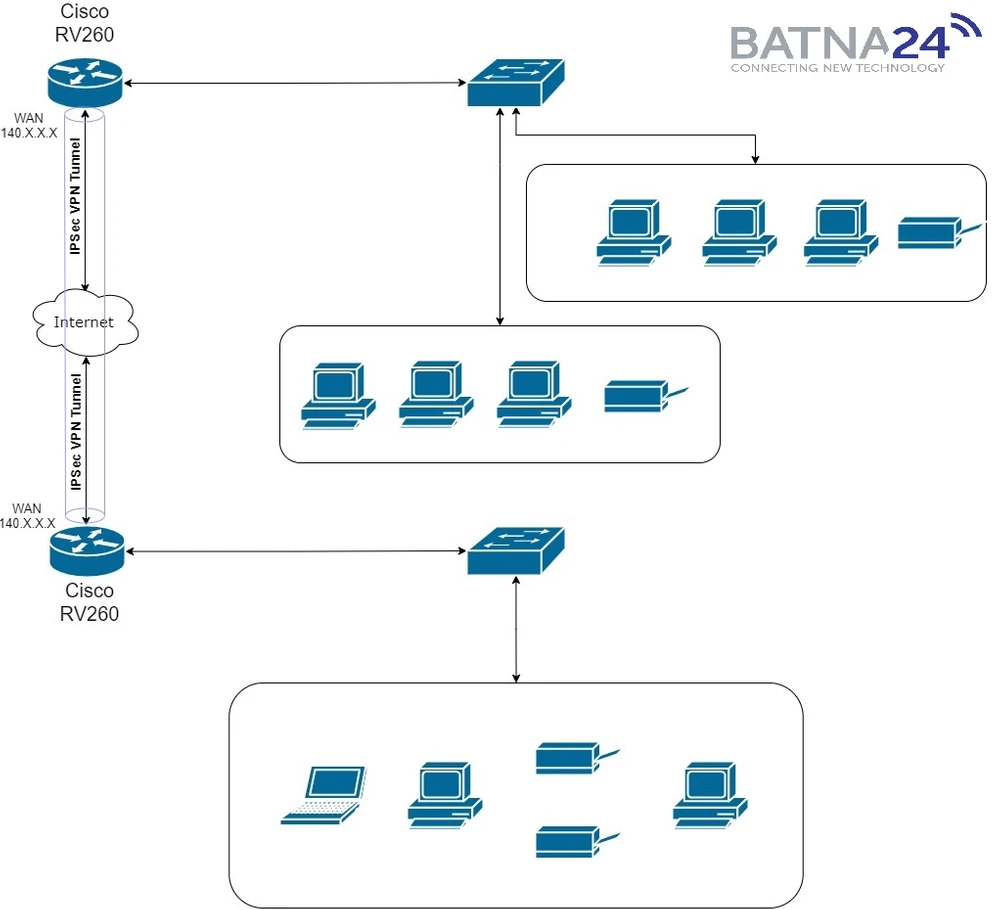

Por exemplo, se nosso cliente abriu uma nova filial de sua empresa em outra cidade, mas os principais servidores com informações permaneceram na sede, então a Rede Privada Virtual vem em nosso auxílio. Em cada um dos escritórios instalamos o comprovado roteador Cisco RV260, que é projetado especificamente para fins como o estabelecimento de conexões VPN e redes de comutação.

Por exemplo, se nosso cliente abriu uma nova filial de sua empresa em outra cidade, mas os principais servidores com informações permaneceram na sede, então a Rede Privada Virtual vem em nosso auxílio. Em cada um dos escritórios instalamos o comprovado roteador Cisco RV260, que é projetado especificamente para fins como o estabelecimento de conexões VPN e redes de comutação.

Como funciona a VPN?

UmaVPN estabelece uma conexão criptografada através de uma rede menos segura como a Internet. Isto proporciona um nível adequado de segurança para os sistemas conectados. O túnel é configurado como uma rede privada que pode transmitir dados com segurança usando criptografia padrão da indústria e métodos de autenticação. Uma conexão VPN geralmente depende do Protocolo de Internet (IPsec) ou Secure Socket Layer (SSL) para proteger a conexão.Topologia de rede

Roteador VPN - Cisco RV260

A primeira coisa que precisamos é de um endereço IP público estático do nosso provedor. E só depois disso você pode ir para as configurações de hardware.

O roteador Cisco RV260 é ideal para a nossa tarefa porque tem:

O roteador Cisco RV260 é ideal para a nossa tarefa porque tem:

- 8 portas ethernet gigabit que permitirão que até 8 switches se conectem diretamente a ele;

- Porta WAN para conectar a Internet a partir do provedor. A porta WAN permite a conexão de cabo LAN RJ-45 ou módulo SFP com cabo óptico do nosso fornecedor;

- Porta USB para conexão de modem 3g / 4g USB. Também é útil para conectar uma linha de backup à Internet.

Configuração VPN em roteadores Cisco

Então, vamos passar à configuração dos nossos routers. Depois de desempacotar, instalar em um rack e realizar a configuração básica, podemos começar a configurar as conexões VPN.

A configuração será realizada através da interface web.

A configuração será realizada através da interface web.

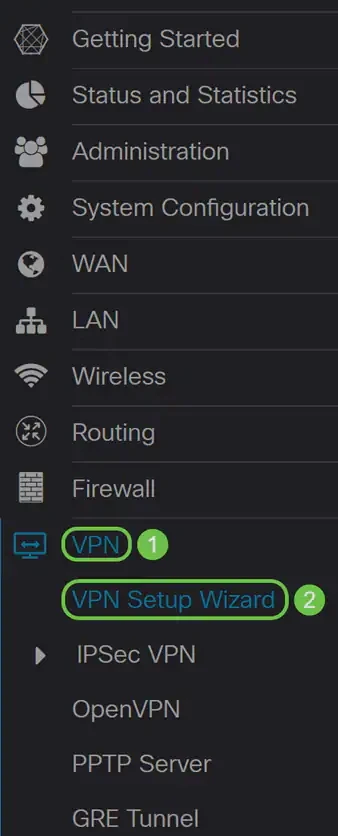

E vá imediatamente para VPN -> VPN Setup Wizard

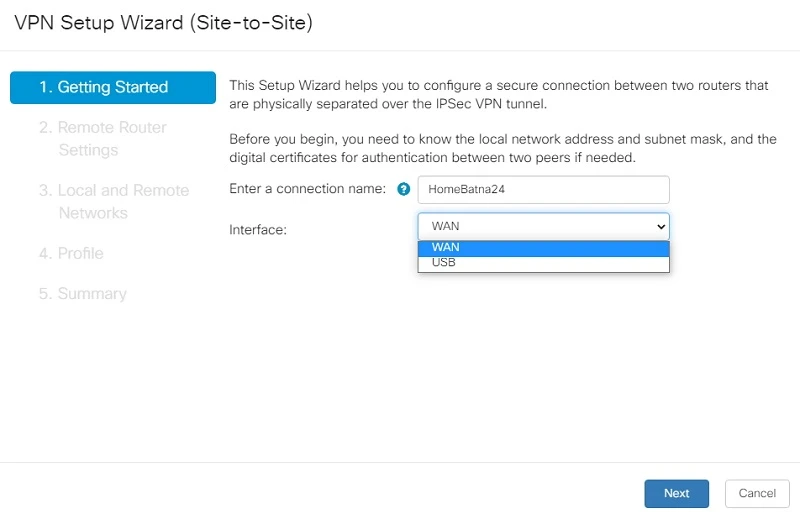

Introduza o nome da nossa ligação(HomeBatna24) e escolha a interface WAN. Também podemos definir imediatamente o acesso de backup à Internet via modem 3G/4G e, em seguida, escolher a interface USB. Depois de definir todos os dados, vá para o menu seguinte clicando em"Next" (Seguinte).

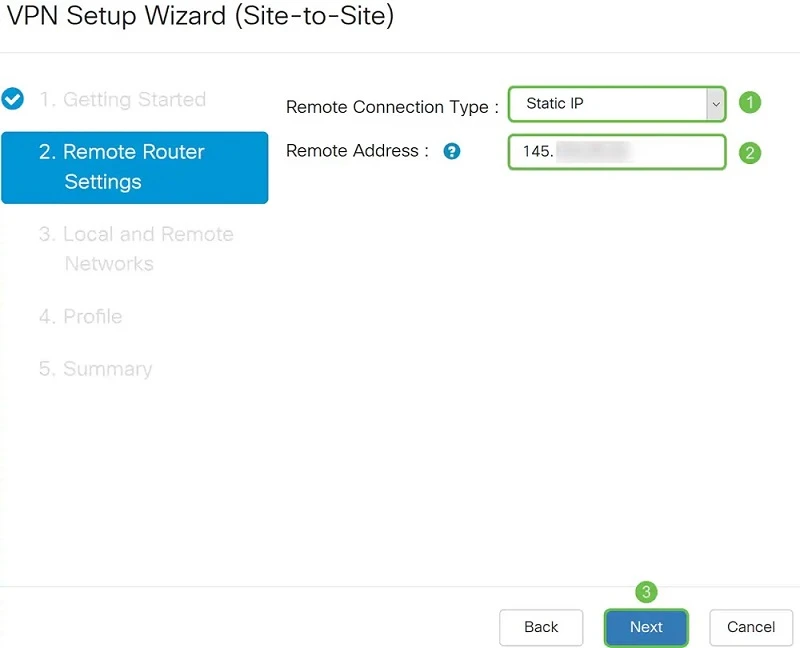

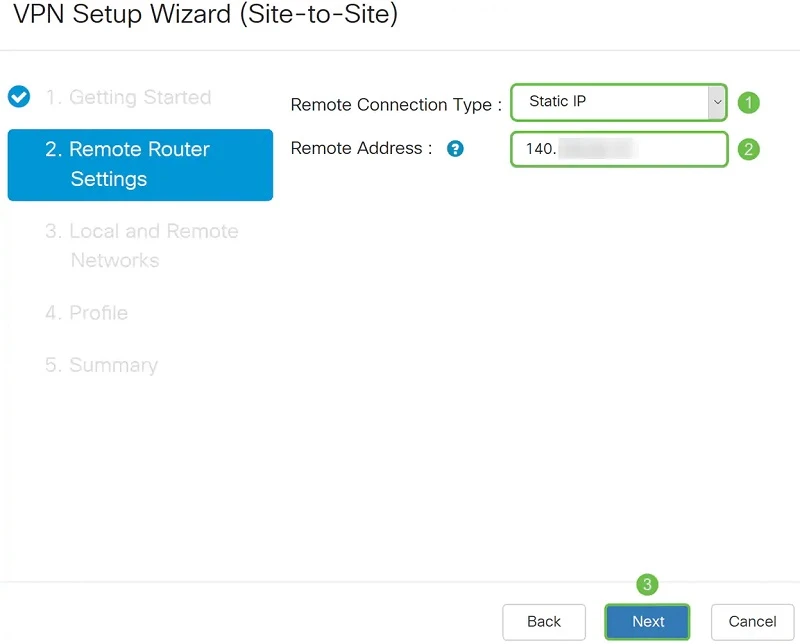

A próxima coisa que precisamos fazer é selecionar o tipo de conexão remota: por endereço IP estático ou por nome de domínio (FQDN). No nosso caso, escolhemos um endereço IP estático, e no campo seguinte inserimos o endereço IP do roteador remoto no formato IPv4 (145.x.x.x.x). Vá para o menu seguinte pressionando o botão "Next" (Próximo).

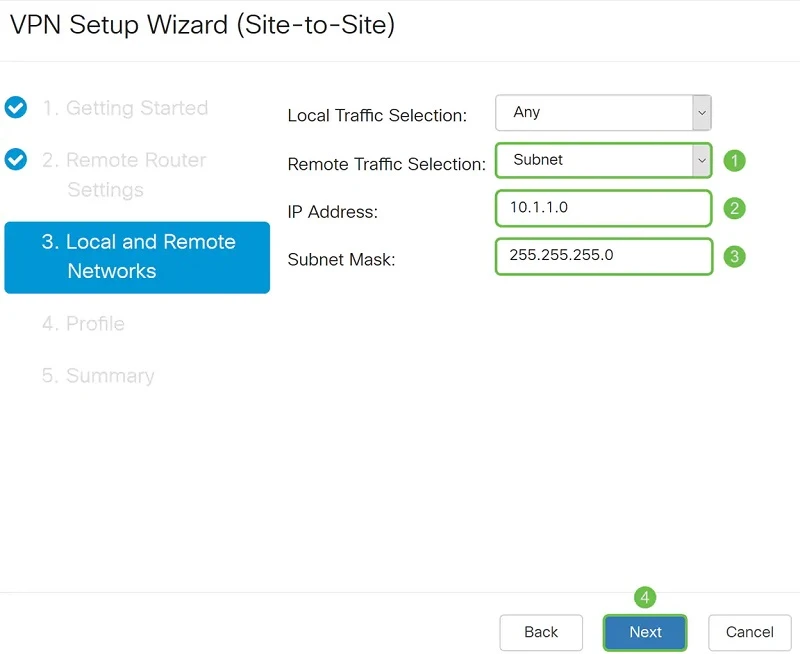

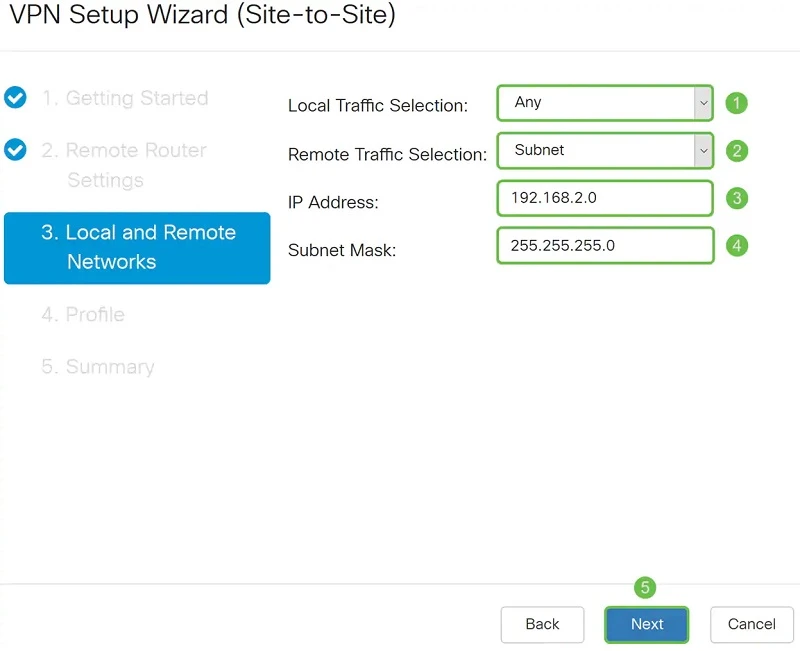

Na seção Redes Locais e Remotas, selecionamos qual tráfego local estará disponível para os dispositivos de escritório remoto. No nosso caso, todo o tráfego local(Qualquer). Também definimos a sub-rede para a qual o nosso tráfego local estará disponível na rede remota.

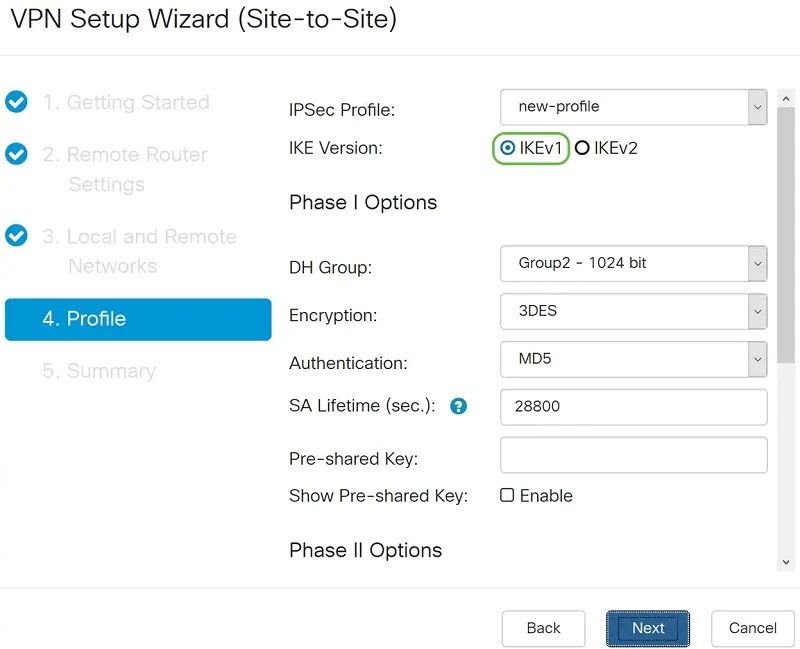

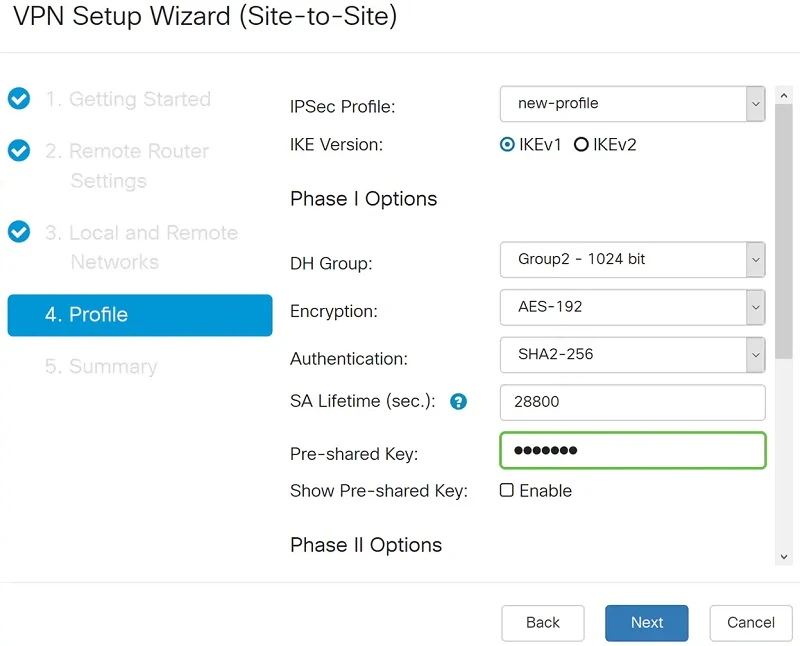

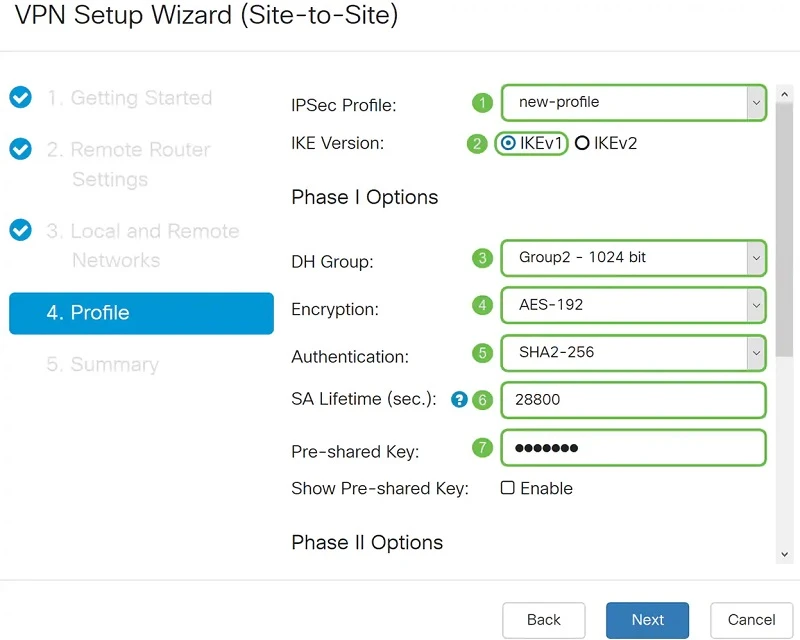

Na seção Perfil, podemos selecionar um perfil existente para IPSec, mas neste caso criaremos o nosso próprio perfil.

O que é o IKE?

IKE é um protocolo híbrido que implementa o Oakley Key Exchange e Skeme Key Exchange dentro da Internet Security Association and Key Management Protocol (ISAKMP). Para compreender melhor o mecanismo da IKE, abaixo estão algumas das principais vantagens:

No nosso exemplo, vamos escolher IKEv1 como versão IKE, enquanto que se o dispositivo suporta IKEv2, recomendamos o uso do IKEv2. O que é importante! Ambos os roteadores (local e remoto) devem usar a mesma versão IKE e as mesmas configurações de segurança.

- fornece autenticação IPsec por pares

- negocia chaves IPsec e negocia associações de segurança IPsec

No nosso exemplo, vamos escolher IKEv1 como versão IKE, enquanto que se o dispositivo suporta IKEv2, recomendamos o uso do IKEv2. O que é importante! Ambos os roteadores (local e remoto) devem usar a mesma versão IKE e as mesmas configurações de segurança.

Configuração IKEv1

Na seção Opções da Fase I, o grupo DH (Diffie-Hellman) "Grupo2 - 1024 bit" é selecionado. DH é um protocolo de troca de chaves com dois grupos de chaves de diferentes comprimentos: o grupo 2 é de até 1024 bits e o grupo 5 de até 1536 bits. O grupo 2 tem uma velocidade superior à do grupo 5, mas o grupo 5 é mais seguro.

Em seguida, selecionamos a opção de criptografia (3DES, AES-128, AES-192, ou AES-256). Este método determina o algoritmo utilizado para encriptar ou desencriptar pacotes de Encapsulamento de Segurança de Carga Útil (ESP) / Internet Security Association and Key Management Protocol (ISAKMP).

OTriple Data Encryption Standard (3DES ) usa três vezes a encriptação DES, mas agora é um algoritmo mais antigo. Isto significa que só deve ser usado se não houver alternativa melhor, pois ainda proporciona um nível de segurança marginal, mas aceitável. Os usuários só devem usá-lo se for necessário por razões de compatibilidade retroativa, pois ele é vulnerável a alguns ataques.

OAdvanced Encryption Standard (AES ) é um algoritmo criptográfico mais seguro do que o DES. O AES usa um tamanho de chave maior, o que garante que a única abordagem conhecida para decifrar uma mensagem é que o atacante tente usar todas as chaves possíveis. É recomendado o uso de AES em vez de 3DES. Neste exemplo, usaremos AES-192 como nossa opção de criptografia.

Ométodo de autenticação determina como são verificados os pacotes de cabeçalho do Encapsulando Security Payload Protocol (ESP). MD5 é um algoritmo de mistura unidireccional que gera um resumo de 128 bits. SHA1 é um algoritmo de mistura unidirecional que gera um digest de 160-bit, enquanto SHA2-256 é um digest de 256-bit. O SHA2-256 é recomendado porque é mais seguro. Use o mesmo método de autenticação em ambas as extremidades do túnel VPN.

SA Lifetime (seg) - indica a quantidade de tempo em segundos em que a IKE SA está activa durante esta fase. Uma nova AE é negociada antes de expirar para garantir que a nova AE estará pronta para ser utilizada quando a AE antiga expirar. O valor padrão é 28800, o intervalo é de 120 a 86400. Usaremos o valor padrão de 28800 segundos como o tempo de vida útil da SA para a fase I.

Chave Pré-partilhada - a chave pública que será utilizada para autenticar o parceiro IKE remoto. Podem ser introduzidos até 30 caracteres e é desejável ter símbolos de números maiúsculos e minúsculos. Ambas as extremidades do túnel devem ter as mesmas chaves.

Em seguida, selecionamos a opção de criptografia (3DES, AES-128, AES-192, ou AES-256). Este método determina o algoritmo utilizado para encriptar ou desencriptar pacotes de Encapsulamento de Segurança de Carga Útil (ESP) / Internet Security Association and Key Management Protocol (ISAKMP).

OTriple Data Encryption Standard (3DES ) usa três vezes a encriptação DES, mas agora é um algoritmo mais antigo. Isto significa que só deve ser usado se não houver alternativa melhor, pois ainda proporciona um nível de segurança marginal, mas aceitável. Os usuários só devem usá-lo se for necessário por razões de compatibilidade retroativa, pois ele é vulnerável a alguns ataques.

OAdvanced Encryption Standard (AES ) é um algoritmo criptográfico mais seguro do que o DES. O AES usa um tamanho de chave maior, o que garante que a única abordagem conhecida para decifrar uma mensagem é que o atacante tente usar todas as chaves possíveis. É recomendado o uso de AES em vez de 3DES. Neste exemplo, usaremos AES-192 como nossa opção de criptografia.

Ométodo de autenticação determina como são verificados os pacotes de cabeçalho do Encapsulando Security Payload Protocol (ESP). MD5 é um algoritmo de mistura unidireccional que gera um resumo de 128 bits. SHA1 é um algoritmo de mistura unidirecional que gera um digest de 160-bit, enquanto SHA2-256 é um digest de 256-bit. O SHA2-256 é recomendado porque é mais seguro. Use o mesmo método de autenticação em ambas as extremidades do túnel VPN.

SA Lifetime (seg) - indica a quantidade de tempo em segundos em que a IKE SA está activa durante esta fase. Uma nova AE é negociada antes de expirar para garantir que a nova AE estará pronta para ser utilizada quando a AE antiga expirar. O valor padrão é 28800, o intervalo é de 120 a 86400. Usaremos o valor padrão de 28800 segundos como o tempo de vida útil da SA para a fase I.

Chave Pré-partilhada - a chave pública que será utilizada para autenticar o parceiro IKE remoto. Podem ser introduzidos até 30 caracteres e é desejável ter símbolos de números maiúsculos e minúsculos. Ambas as extremidades do túnel devem ter as mesmas chaves.

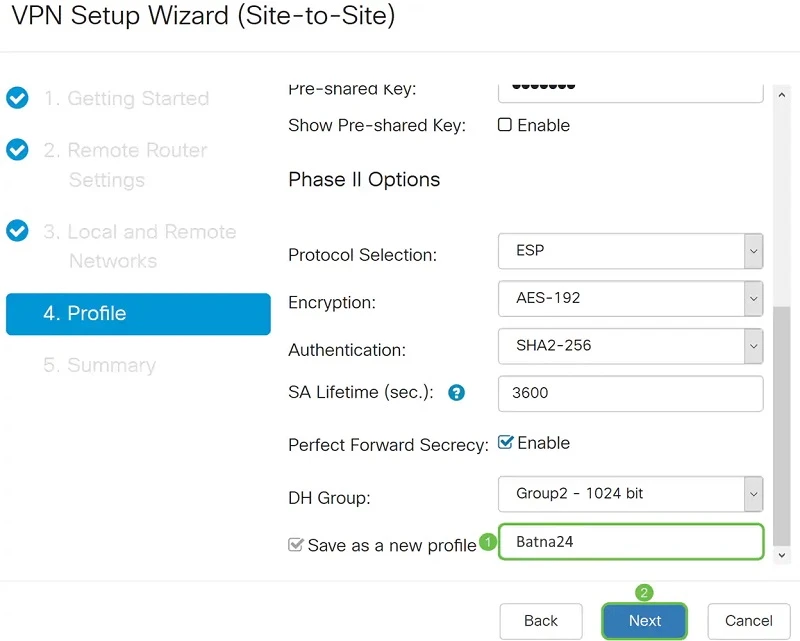

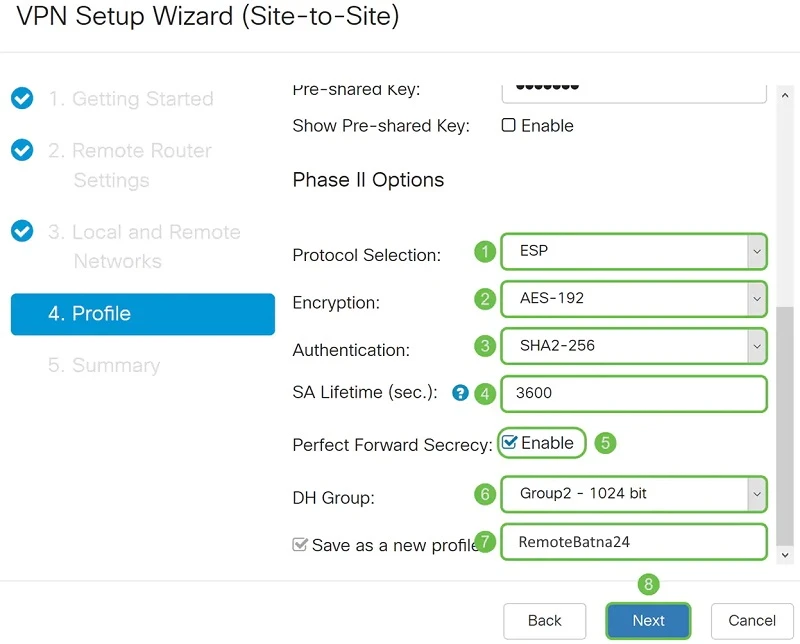

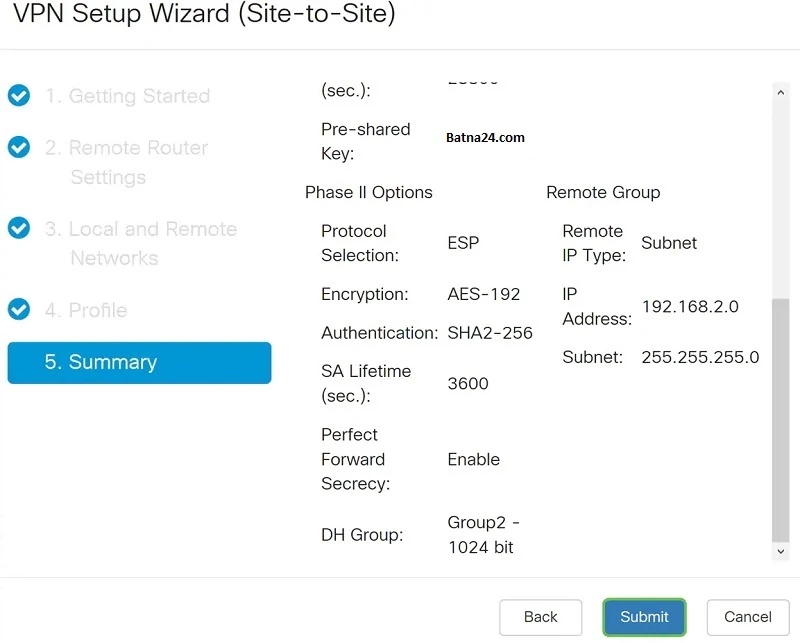

Configuração IKE - Fase II

Na seção Opções da Fase II, selecionamos o protocolo apropriado da lista. No nosso caso é ESP porque é mais seguro e encripta os dados.

Este método especifica o algoritmo utilizado para encriptar ou desencriptar pacotes Encapsulating Security Payload (ESP) / Internet Security Association and Key Management Protocol (ISAKMP).

OMétodo de Autenticação especifica como os pacotes de cabeçalho do Encapsulamento Payload Protocol (ESP) são verificados. O mesmo método de autenticação deve ser usado em ambas as extremidades do túnel VPN. Nós escolhemos o SHA2-256 porque é mais seguro.

SA Lifetime (seg.) para a segunda fase deve ser inferior ao valor para a primeira fase. O valor padrão é 3600 segundos e isto é o que escolhemos.

Quando o Perfect Forward Secrecy (PFS) está habilitado. A negociação da Fase 2 da IKE gera novo material chave para encriptar e autenticar tráfego IPsec. O Perfect Forward Secrecy é usado para aumentar a segurança das mensagens enviadas pela Internet usando criptografia de chave pública. Ao activar esta funcionalidade, também precisamos de especificar DH. Neste caso, isto é, "Grupo2 - 1024 bit".

Tudo o que resta é introduzir o nome do perfil e clicar em "Next" (Seguinte).

Este método especifica o algoritmo utilizado para encriptar ou desencriptar pacotes Encapsulating Security Payload (ESP) / Internet Security Association and Key Management Protocol (ISAKMP).

OMétodo de Autenticação especifica como os pacotes de cabeçalho do Encapsulamento Payload Protocol (ESP) são verificados. O mesmo método de autenticação deve ser usado em ambas as extremidades do túnel VPN. Nós escolhemos o SHA2-256 porque é mais seguro.

SA Lifetime (seg.) para a segunda fase deve ser inferior ao valor para a primeira fase. O valor padrão é 3600 segundos e isto é o que escolhemos.

Quando o Perfect Forward Secrecy (PFS) está habilitado. A negociação da Fase 2 da IKE gera novo material chave para encriptar e autenticar tráfego IPsec. O Perfect Forward Secrecy é usado para aumentar a segurança das mensagens enviadas pela Internet usando criptografia de chave pública. Ao activar esta funcionalidade, também precisamos de especificar DH. Neste caso, isto é, "Grupo2 - 1024 bit".

Tudo o que resta é introduzir o nome do perfil e clicar em "Next" (Seguinte).

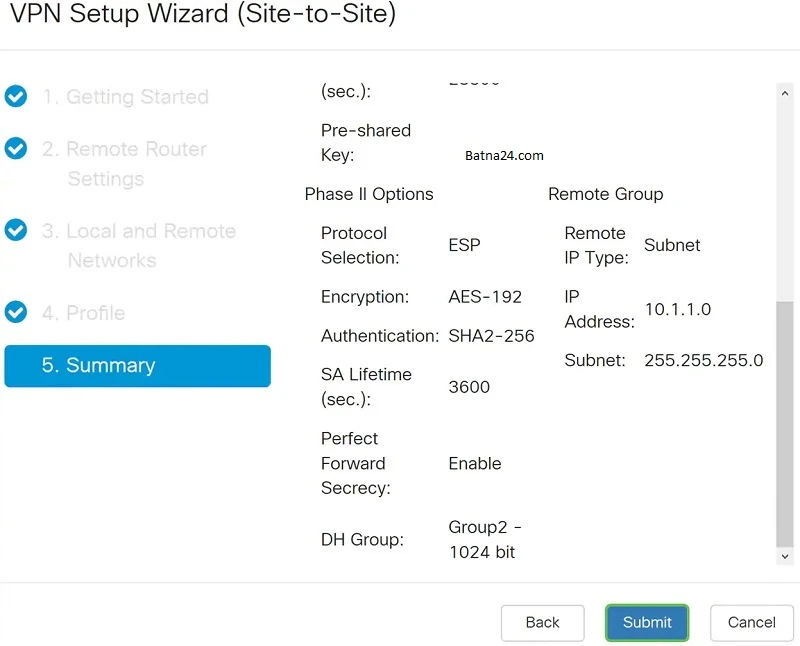

Verifique se a nossa configuração está correcta e clique em"Submeter".

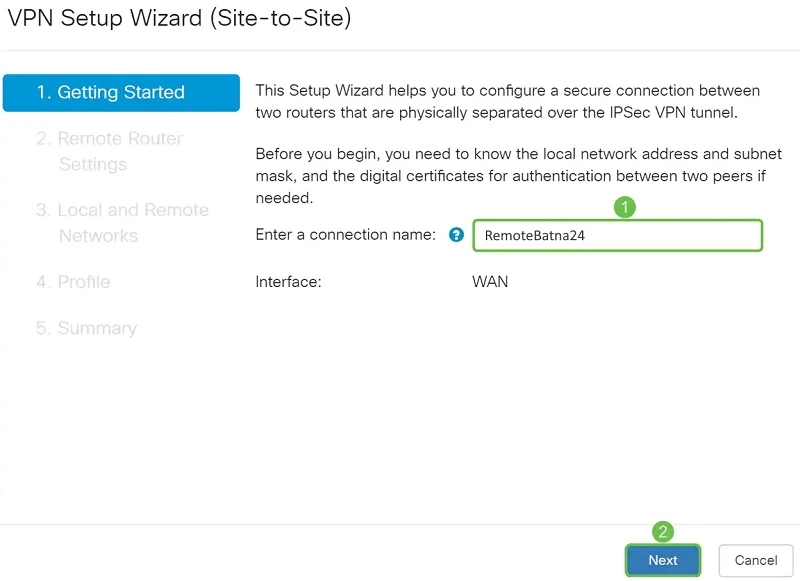

Configuração do roteador remoto Cisco RV260

Nós já terminamos de configurar nosso roteador local, então agora é hora de configurar nosso roteador remoto. Claro que a configuração é análoga à do router local, mas vamos acompanhá-lo passo a passo também.

Defina o nome e o tipo de ligação.

Defina o nome e o tipo de ligação.

Em Remote Router Settings, selecionamos o tipo de conexão remota (IP estático) e inserimos o endereço IP da WAN do roteador no escritório principal. Passamos para o menu seguinte pressionando o botão Next (Próximo).

Na secção Redes Locais e Remotas definimos os parâmetros necessários para a nossa rede.

Preenchemos oPerfil da mesma forma que configuramos o switch local, com as mesmas chaves. Nós fazemos o mesmo para a Fase II.

Na página Resumo, certifique-se de que tudo está preenchido corretamente e confirme clicando em Submeter:

Salvar e verificar a configuração VPN

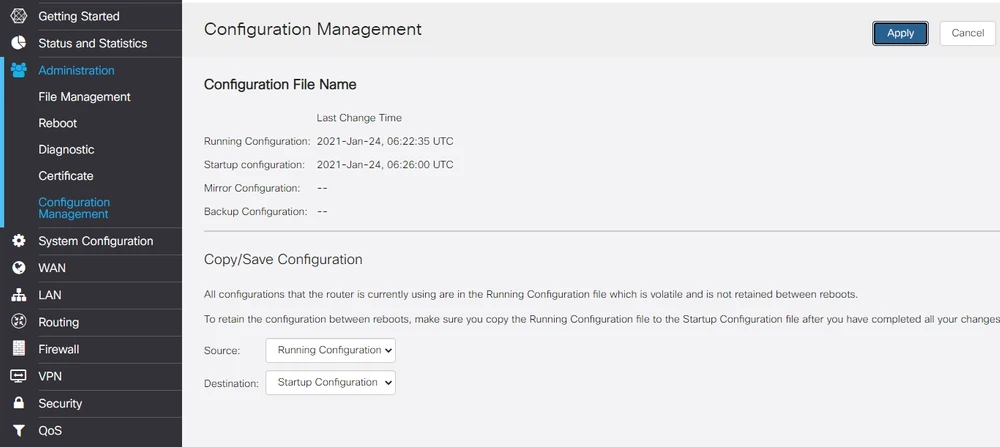

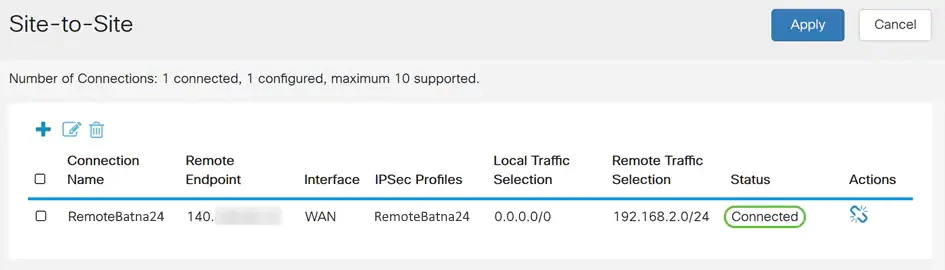

Feito! Criámos com sucesso uma ligação VPN entre duas localizações correctamente. Restam apenas dois pequenos problemas, mas ainda precisamos de os completar:

- Salvando a configuração do hardware. Se não fizermos isso, perderemos todas as configurações quando reiniciarmos o dispositivo.

- Verificação do correcto funcionamento da nossa ligação VPN

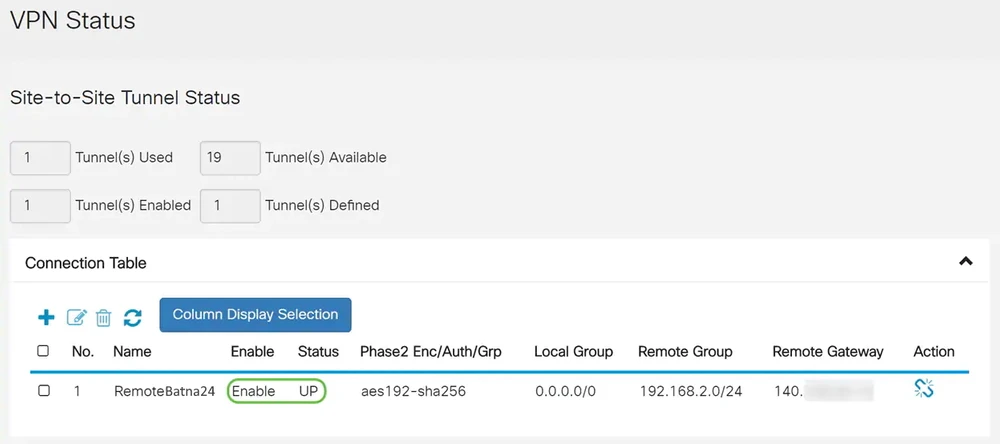

Como mencionei, fomos capazes de configurar com sucesso a ligação Site-to-Site VPN usando o assistente de configuração VPN. Por isso é altura de verificar se está tudo a funcionar correctamente. Vá para o separador VPN> IPSec VPN> Site-to-Site. Se tudo estiver funcionando corretamente, então devemos ver o status Conectado.

No final, vá para Status e Estatísticas > Status VPN. Você pode ver aí informações sobre o status da conexão VPN. No nosso caso, podemos ver que o nosso túnel Site-to-Site está em estado de Habilitação e UP.