-

-

- Кухонные аксессуары

- Алкотестеры

- Блендеры, миксеры и планетарные роботы

- Электрические чайники

- Кофемашины и кофе

- Вафельницы

- Frytownice (Air Fryer)

- Kostkarki do lodu

- Mikrofalówki

- Piekarniki i piece

- Szybkowary

- Saturatory

- Tostery, opiekacze, grille elektryczne

- Termosy i kubki termiczne (Sport i turystyka)

- Wagi kuchenne

- Żelazka i parownice

- Обогреватели

- Uzdatnianie powietrza

- Wentylatory i klimatyzatory

- Odkurzacze

-

- Lokalizatory

- Gwarancje i licencje cyfrowe

- Konsole i akcesoria

- Akcesoria GSM

- Monitoring CCTV

- Tablety i czytniki e-book

- Fotografia

-

Sprzęt sieciowy

- VoIP

- LTE, 5G

- Kable i patchcordy

- Akcesoria do szaf Rack

- OLT i ONT

- Akcesoria sieciowe

- Anteny Wi-Fi, LTE

- Obudowy, mufy, puszki

- Szafy Rack

- Spawarki światłowodowe i narzędzia

- Access Pointy

- Switche (Przełączniki)

- Uchwyty montażowe (akcesoria montażowa)

- Moduły SFP

- Zasilanie

- Усилители сигнала Wi-Fi

- Routery

- Radiolinie

- Powerline

- Piloty do przeciągania kabli

- Media konwertery

- Komputery i gaming

- Drony i akcesoria

- Питание

- Inteligentne okulary

- Liczarki do pięniędzy

-

- Aspiratory do nosa

- Inhalatory (link do zdrowia)

- Lampki, projektory gwiazd (Dom i ogród)

- Poduszki ciążowe

- Podgrzewacze do butelek

- Sterylizatory dla butelek

- Termometry dla dzieci

- Ночные горшки и накладки

- Masażery laktacyjne

- Pokój dziecięcy

- Zabawki, gry i edukacja

- Butelki, bidony i akcesoria

- Laktatory i akcesoria

- Wanienki i akcesoria do kąpieli

- Wózki dla dzieci

- Odzież

Конфигурация виртуальных локальных сетей на устройствах Mikrotik и Cisco

Краткое руководство, в котором шаг за шагом показано, как настроить VLAN на базе устройств Mikrotik и Cisco.

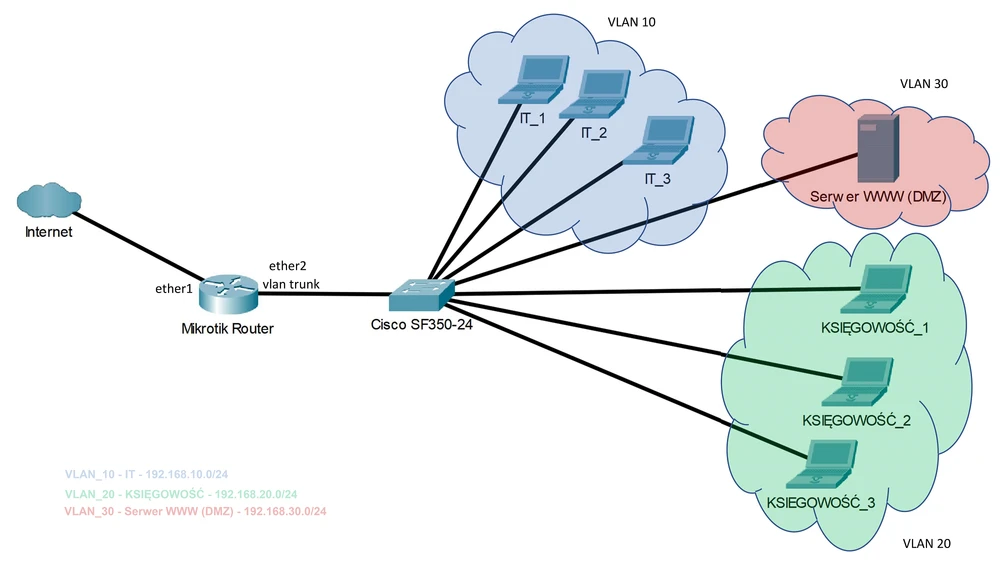

В качестве основного маршрутизатора мы будем использовать очень эффективное устройство Mikrotik RB4011IGS RM, а коммутатором будет Cisco SF350-24. Прежде чем мы начнем конфигурировать устройства, пришло время немного теории.

Ситуация резко меняется, когда нам нужно использовать больше сетей, чем просто LAN и WAN. Например, если мы хотим разделить сеть на нашем рабочем месте на несколько отделов, например, DEPARTMENT_IT и ACCOUNTING, и, кроме того, у нас есть WWW-сервер в сети, и мы хотим получить доступ к нему извне.

WAN | LAN | NAT

Наши домашние сети обычно настроены таким образом, что у нас есть одна локальная сеть LAN и доступ к публичной сети через порт WAN. Очевидно, что через порт WAN наш провайдер предоставляет нам доступ в Интернет. Наш домашний маршрутизатор использует механизм перевода адресов и портов из нашей локальной сети во внешнюю сеть (Интернет). И эта функциональность называется NAT (Network Address Translation). Как правило, для создания такой сети достаточно маршрутизатора, оснащенного двумя портами Ethernet, и многопортового коммутатора.Ситуация резко меняется, когда нам нужно использовать больше сетей, чем просто LAN и WAN. Например, если мы хотим разделить сеть на нашем рабочем месте на несколько отделов, например, DEPARTMENT_IT и ACCOUNTING, и, кроме того, у нас есть WWW-сервер в сети, и мы хотим получить доступ к нему извне.

В этом учебнике мы предполагаем поддержку следующих сетей:

Для всех подсетей наш маршрутизатор будет назначать IP-адреса с помощью DHCP_SERVER.

В этой ситуации может возникнуть большая проблема, если наш маршрутизатор имеет, например, только два физических порта, и мы не можем разделить сеть в соответствии с нашими предположениями. И в этой ситуации нам на помощь приходят виртуальные локальные сети (VLAN).

- WAN - канал доступа в Интернет (публичный адрес: 10.0.0.0/29)

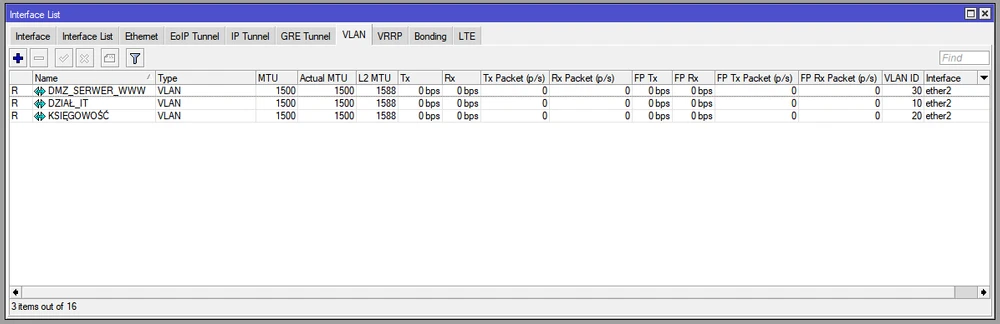

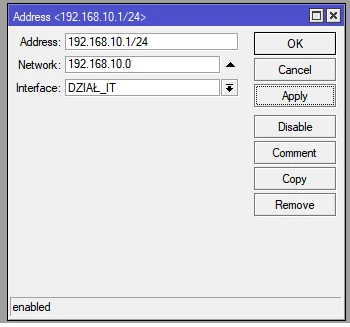

- DZIAL_IT (адресация: 192.168.10.0/24 VLAN tag: 10)

- CHECK (адресация: 192.168.20.0/24 VLAN tag: 20)

- DMZ_SERWER_WWW (адресация: 192.168.30.0/24 VLAN tag: 30)

Для всех подсетей наш маршрутизатор будет назначать IP-адреса с помощью DHCP_SERVER.

В этой ситуации может возникнуть большая проблема, если наш маршрутизатор имеет, например, только два физических порта, и мы не можем разделить сеть в соответствии с нашими предположениями. И в этой ситуации нам на помощь приходят виртуальные локальные сети (VLAN).

Как работает VLAN?

Вкратце, VLAN - это механизм, позволяющий логически разделять (сегментировать) и объединять различные сети (широковещательные домены) в рамках одного физического порта. Согласно этой идее, мы можем настроить соединение между маршрутизатором и коммутатором таким образом, что несколько сетей (ACCOUNTING, DO_IT, DMZ) будут доступны на одном физическом порту маршрутизатора и коммутатора.

Принцип работы виртуальных локальных сетей также очень прост. Каждый кадр Ethernet получает уникальный идентификатор, так называемый VLAN TAG. Идентификатор сообщает, к какой подсети принадлежит данный пакет. VLAN TAG - это просто число от 0 до 4096, которое назначается администратором сети. Коммутатор, с другой стороны, должен удалить идентификатор на портах, к которым подключены конечные устройства, например, принтеры, телефоны, IP-телефоны и т.д. Такой порт называется ACCESS. Использование механизма VLAN имеет множество преимуществ:

- Меньше кабелей! Мы сохраняем количество физических портов на маршрутизаторах и коммутаторах

- Подсеть облегчает последующее управление политиками брандмауэра

- VPN можно использовать для соединения нескольких филиалов компании с несколькими локальными сетями

- Нет необходимости в отдельном коммутаторе для каждой из поддерживаемых подсетей.

Конфигурация маршрутизатора MikroTik

Что ж, давайте приступим к настройке. Сначала мы настроим наш основной маршрутизатор Mikrotik RB4011IGS RM.

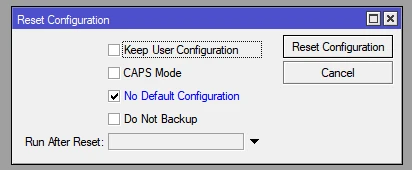

1. Сброс настроек MikroTik к конфигурации по умолчанию

1. Сброс настроек MikroTik к конфигурации по умолчанию

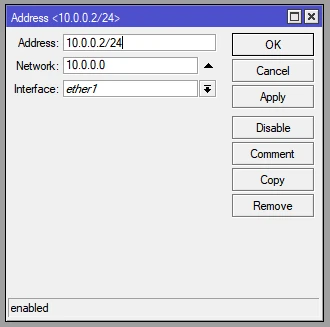

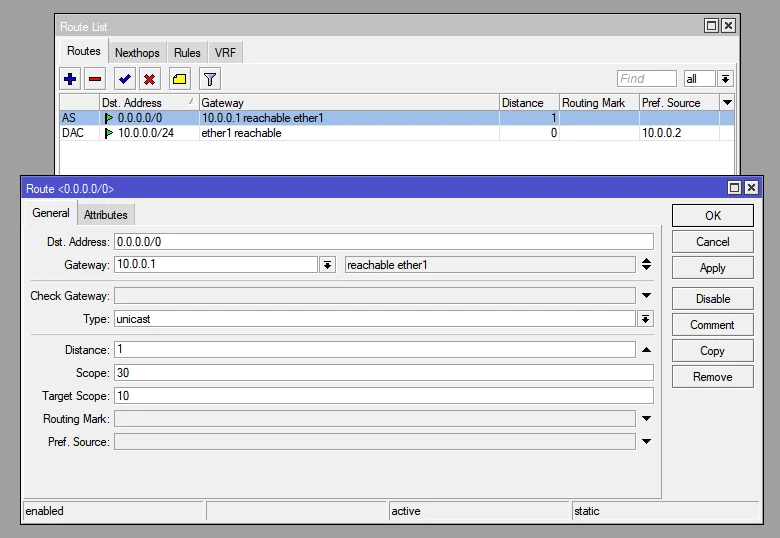

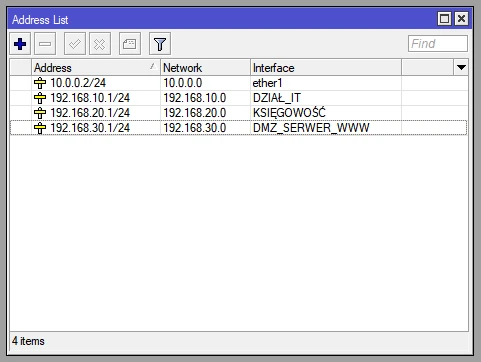

2. Адресация порта WAN (ether1)

IP-адрес: 10.0.0.2/24

Сеть: 10.0.0.0/24

Шлюз: 10.0.0.1

IP-адрес: 10.0.0.2/24

Сеть: 10.0.0.0/24

Шлюз: 10.0.0.1

3. Настройка шлюза по умолчанию

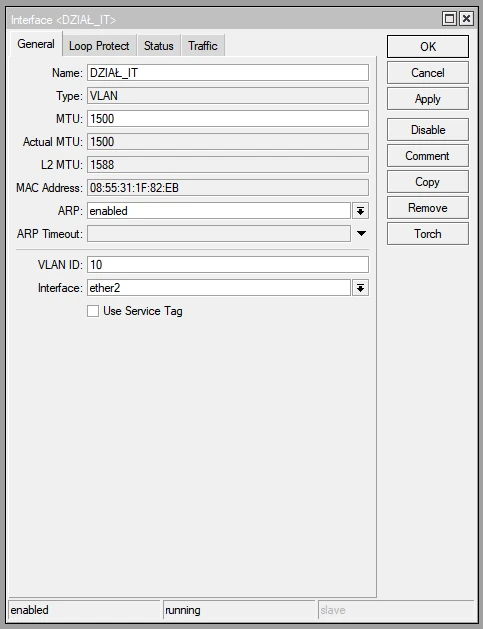

4. Конфигурация интерфейсов VLAN на порту ether2 (для каждой подсети)

5. Адресация интерфейсов VLAN (для каждой сети)

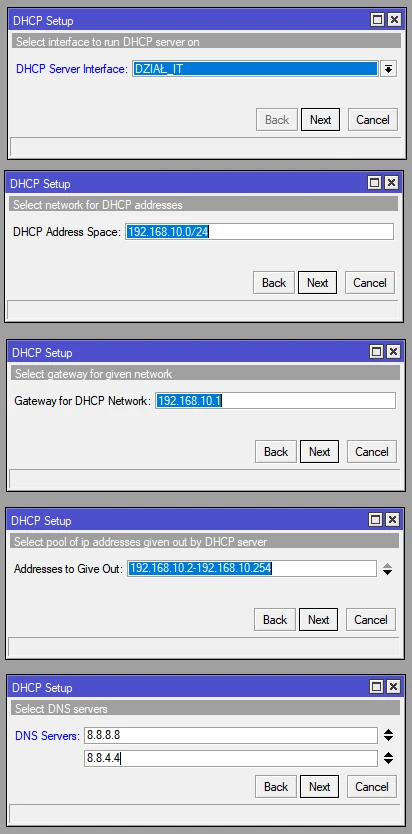

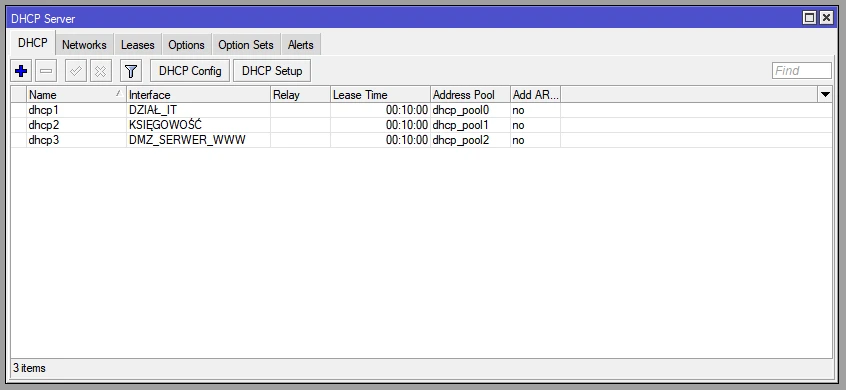

6. DHCP-сервер

Конечно, сервер DHCP настраивается аналогично для каждой сети: DHCP_IT, DHCP_SERVER, DMZ_SERVER_WWW.

Конечно, сервер DHCP настраивается аналогично для каждой сети: DHCP_IT, DHCP_SERVER, DMZ_SERVER_WWW.

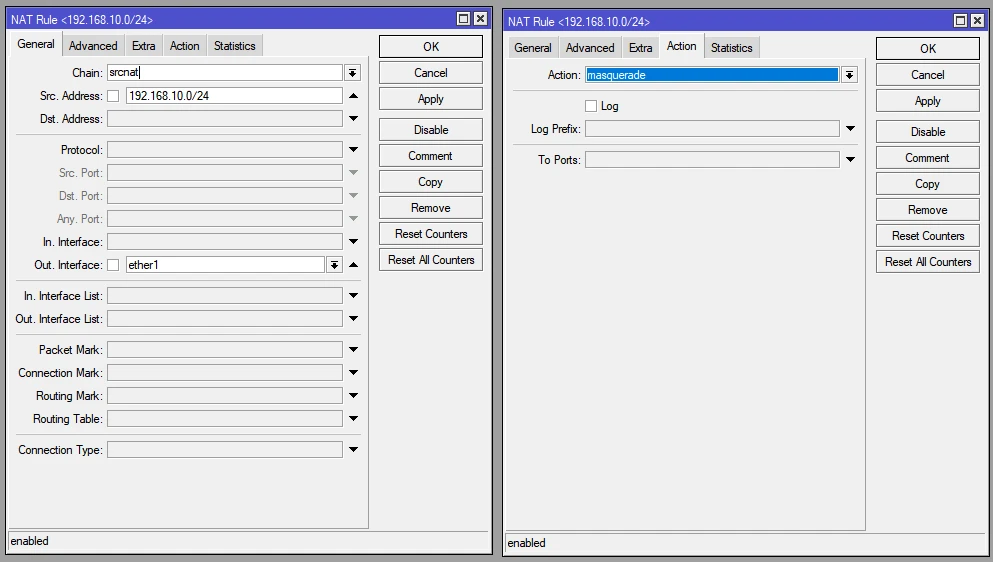

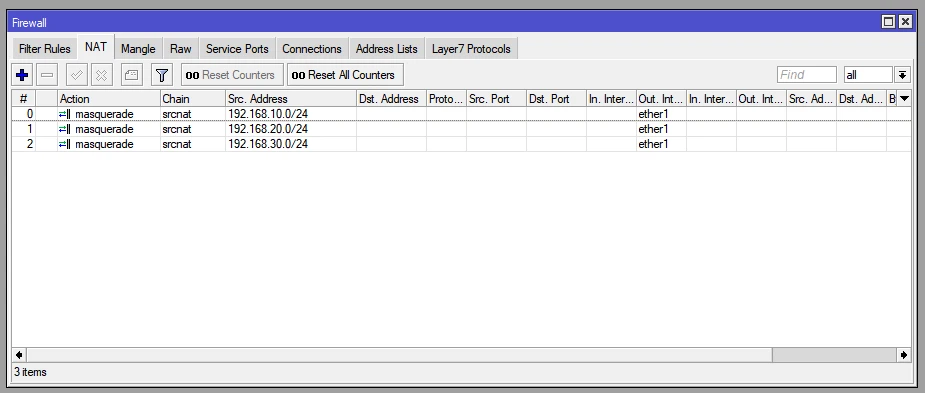

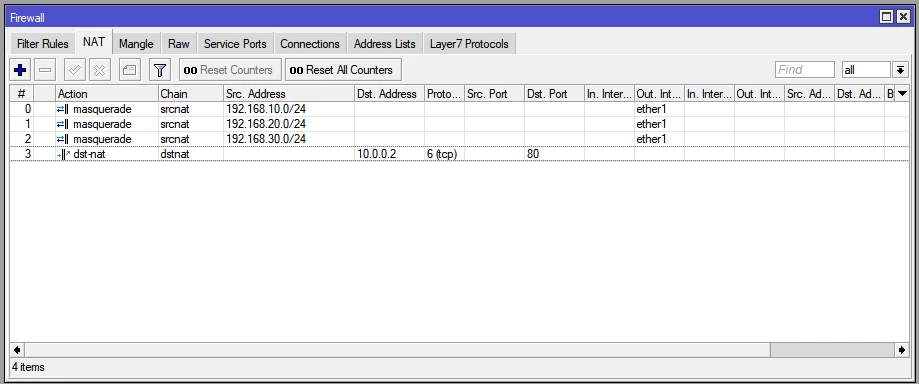

7. Установите SRCNAT для всех созданных сетей.

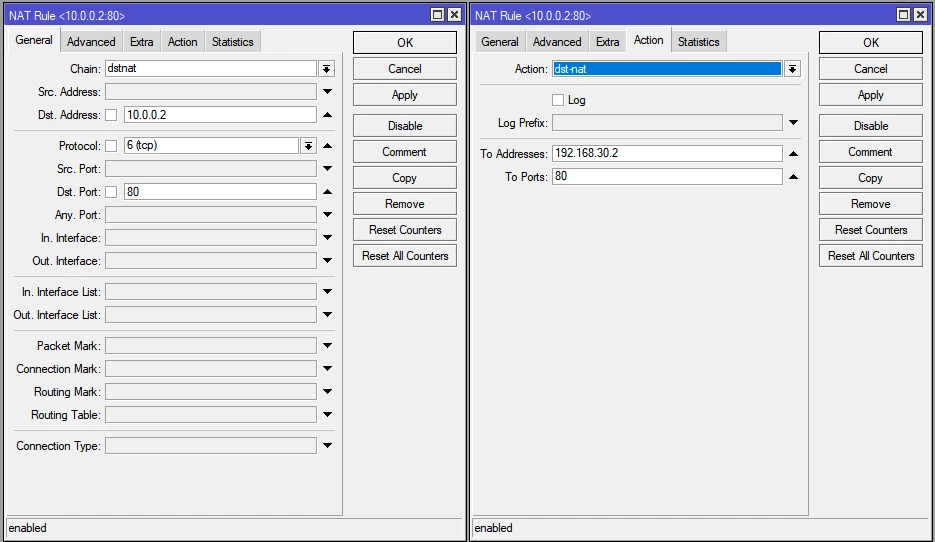

8. Конфигурация DSTNAT для веб-сервера

Мы также не должны забывать, что в нашей сети есть веб-сервер, к которому мы хотим получить доступ извне.

Для веб-сервера мы установили IP-адрес 192.168.30.2

Мы также не должны забывать, что в нашей сети есть веб-сервер, к которому мы хотим получить доступ извне.

Для веб-сервера мы установили IP-адрес 192.168.30.2

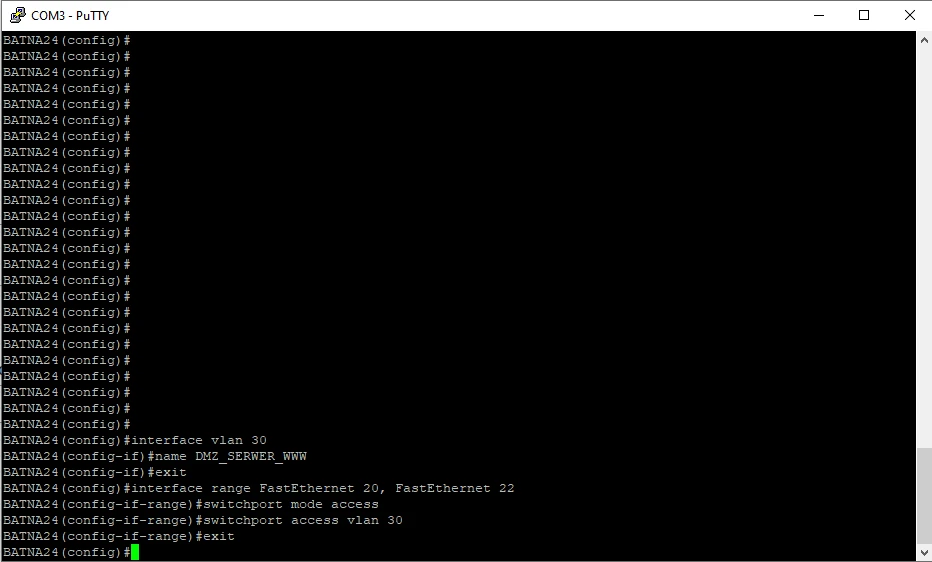

Конфигурирование коммутатора Cisco

После того как мы настроили наш маршрутизатор, можно приступать к настройке коммутатора. Конфигурация основана на коммутаторе Cisco SF350-24. 24 порта RJ45 со скоростью 100 Мбит/с, 2 гигабитных комбинированных порта (RJ45/SFP) и 2 оптоволоконных порта SFP. SF350-24 - это высокопроизводительный коммутатор; 9,52 миллиона пакетов в секунду (при 64-байтовых пакетах) и коммутационная способность 12,8 Гбит/с. Этого более чем достаточно, чтобы он хорошо работал в представленной нами сети.

Надежность устройств Cisco бесценна! И я должен признать, что конфигурация сети на основе виртуальных локальных сетей на коммутаторах Cisco является тривиальной. Ниже я представляю конфигурацию виртуальных локальных сетей в несколько шагов.

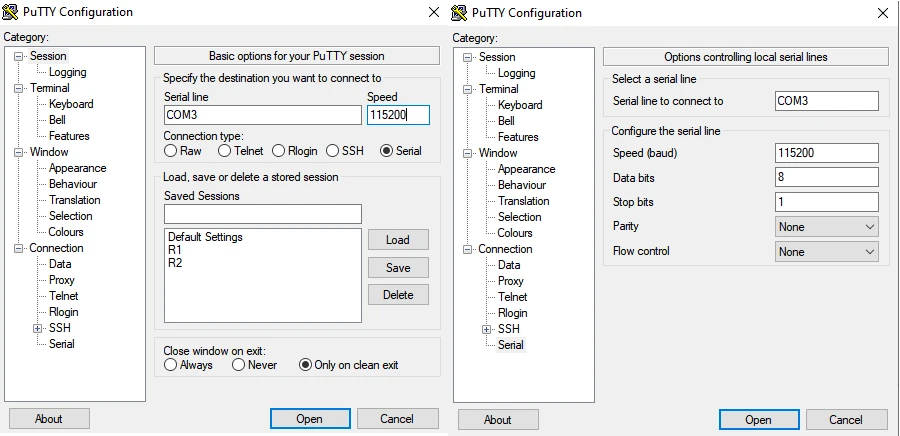

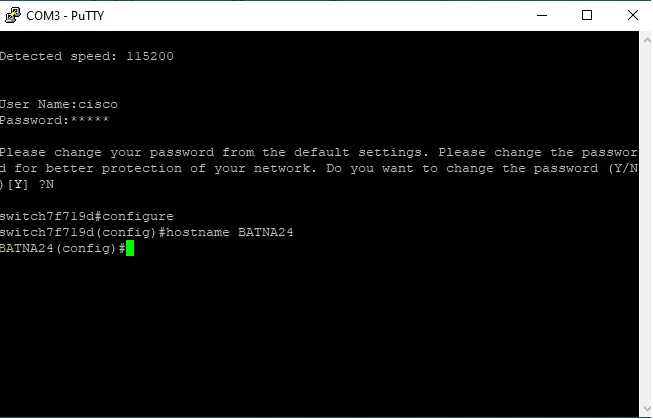

ПРИМЕЧАНИЕ: Для управляемых коммутаторов Cisco серий 300 и 500 битрейт должен быть установлен на 115200, а COM-порт должен быть выбран в соответствии с подключением к компьютеру.

Надежность устройств Cisco бесценна! И я должен признать, что конфигурация сети на основе виртуальных локальных сетей на коммутаторах Cisco является тривиальной. Ниже я представляю конфигурацию виртуальных локальных сетей в несколько шагов.

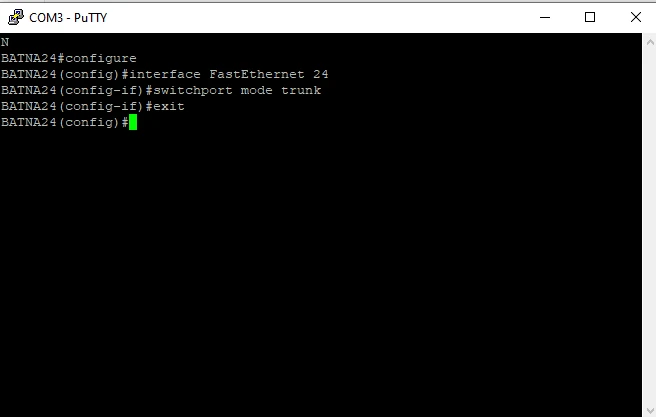

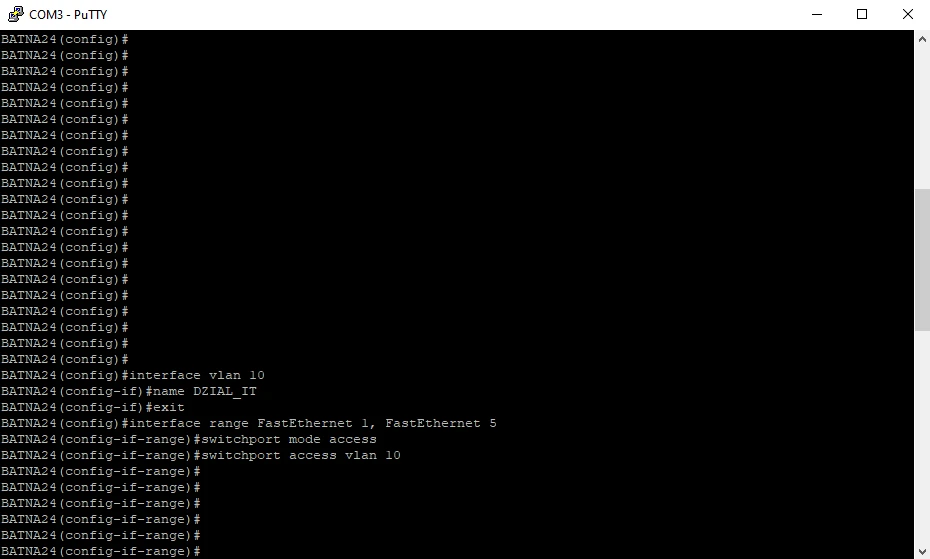

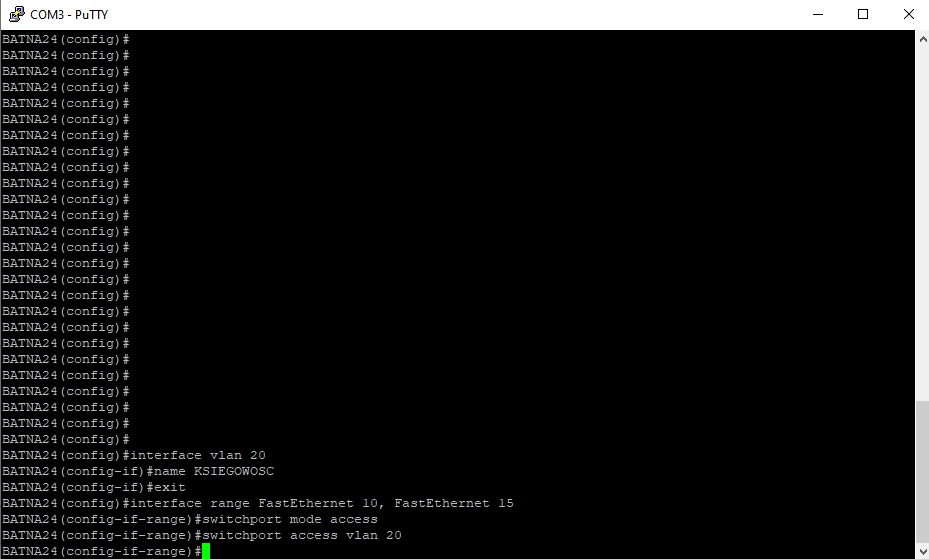

Конфигурация порта

Порты нашего коммутатора настроены следующим образом:- Porty 1-5 - VLAN 10 - DZIAL_IT

- Porty 10-15 - VLAN 20 - KSIEGOWOSC

- Porty 20-22 - VLAN 30 - DMZ_SERWER_WWW

- Port 24 - TRUNK

Доступ к CLI через Putty

Для доступа к устройству используйте порт CONSOLE, соответствующий кабель RS323-RJ45 (входит в комплект) и программное обеспечение Putty, которое, конечно же, должно быть правильно настроено.ПРИМЕЧАНИЕ: Для управляемых коммутаторов Cisco серий 300 и 500 битрейт должен быть установлен на 115200, а COM-порт должен быть выбран в соответствии с подключением к компьютеру.

Конфигурация коммутатора - VLAN

Если мы правильно настроили Putty, то мы попадем в коммутатор. Логин: cisco, пароль: cisco

Затем мы настраиваем порты коммутатора в соответствии с предыдущими предположениями. Мы начнем с порта TRUNK.

И, конечно же, все виртуальные локальные сети: DZIAL_IT(vlan 10); KSIEGOWOSC(vlan 20); DMZ_SERWER_WWW(vlan 30).

Подытоживание

И таким быстрым способом нам удалось настроить нашу сеть с разделением VLAN. Весь процесс настройки действительно очень прост. И маршрутизатор, и коммутатор настроены правильно. Конечно, при настройке такой сети мы должны помнить о нескольких важных допущениях. Прежде всего, мы используем очень сложные пароли на каждом устройстве и отключаем те методы регистрации, которые мы не используем, например, Telnet. Стоит также представить ограничения протокола IP/Neighbors. В целом, сети, основанные на VLAN, очень безопасны и упрощают управление всей структурой для каждого администратора. Для построения сети на основе vlans нам нужен только коммутатор второго уровня (Layer2). Надеюсь, это руководство будет полезно для проектирования локальной сети на основе виртуальных локальных сетей (VLAN). Применяя несколько основных принципов при проектировании сети, мы можем построить очень эффективную и безопасную локальную сеть.

Для дальнейшего обсуждения этой темы, пожалуйста, посетите наш Форум!!!

Автор:

Leszek Błaszczyk

Для дальнейшего обсуждения этой темы, пожалуйста, посетите наш Форум!!!

Автор:

Leszek Błaszczyk