-

-

- Mutfak aksesuarları

- Alkolmetreler

- Blenderlar, mikserler ve planet mikserler

- Elektrikli su isıtıcıları

- Kahve makineleri ve kahve

- Waffle makineleri

- Frytownice (Air Fryer)

- Kostkarki do lodu

- Mikrofalówki

- Piekarniki i piece

- Szybkowary

- Saturatory

- Tostery, opiekacze, grille elektryczne

- Termosy i kubki termiczne (Sport i turystyka)

- Wagi kuchenne

- Żelazka i parownice

- Isıtıcılar

- Uzdatnianie powietrza

- Wentylatory i klimatyzatory

- Odkurzacze

-

- Lokalizatory

- Gwarancje i licencje cyfrowe

- Konsole i akcesoria

- Akcesoria GSM

- Monitoring CCTV

- Tablety i czytniki e-book

- Fotografia

-

Sprzęt sieciowy

- VoIP

- LTE, 5G

- Kable i patchcordy

- Akcesoria do szaf Rack

- OLT i ONT

- Akcesoria sieciowe

- Anteny Wi-Fi, LTE

- Obudowy, mufy, puszki

- Szafy Rack

- Spawarki światłowodowe i narzędzia

- Access Pointy

- Switche (Przełączniki)

- Uchwyty montażowe (akcesoria montażowa)

- Moduły SFP

- Zasilanie

- Wi-fi sinyal güçlendiriciler

- Routery

- Radiolinie

- Powerline

- Piloty do przeciągania kabli

- Media konwertery

- Komputery i gaming

- Drony i akcesoria

- Güç Kaynağı

- Inteligentne okulary

- Liczarki do pięniędzy

-

- Aspiratory do nosa

- Inhalatory (link do zdrowia)

- Lampki, projektory gwiazd (Dom i ogród)

- Poduszki ciążowe

- Podgrzewacze do butelek

- Sterylizatory dla butelek

- Termometry dla dzieci

- Lazımlıklar ve kapaklar

- Masażery laktacyjne

- Pokój dziecięcy

- Zabawki, gry i edukacja

- Butelki, bidony i akcesoria

- Laktatory i akcesoria

- Wanienki i akcesoria do kąpieli

- Wózki dla dzieci

- Odzież

Mikrotik ve Cisco cihazlarında VLAN yapılandırması

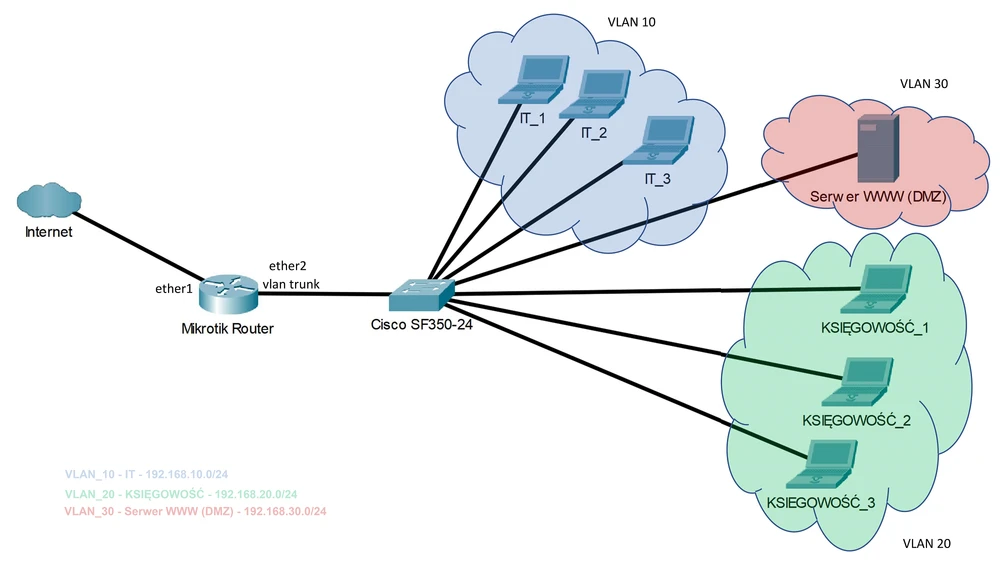

Mikrotik ve Cisco cihazlarına göre VLAN'ların nasıl yapılandırılacağını adım adım gösteren kısa bir kılavuz. Ana yönlendiricimiz olarak çok verimli bir Mikrotik RB4011IGS + RM ünitesi kullanacağız, Cisco SF350-24 ise anahtar görevi görecek. Cihazları yapılandırmaya başlamadan önce, biraz teori zamanı.

Yalnızca LAN ve WAN'dan daha fazla ağ kullanmamız gerektiğinde durum çarpıcı biçimde değişir. Örneğin, işyerimizdeki ağı birkaç departmana bölmek istiyorsak, örneğin BT BÖLÜMÜ ve MUHASEBE ve ayrıca ağda ayrıca bir WEB SUNUCUSU var ve ona dışarıdan erişim sağlamak istiyoruz.

WAN | LAN | NAT

Ev ağlarımız çoğunlukla bir yerel alan ağına ( LAN) sahip olacak ve WAN portu üzerinden genel ağa erişim sağlayacak şekilde yapılandırılır. ISP'mizin WAN portu üzerinden internete erişmemizi sağladığı açıktır. Ev yönlendiricimiz , LAN ağımızdan harici ağa (İnternet) adres ve bağlantı noktası çevirisi mekanizmasını kullanır. Ve bu işlevselliğe NAT (Ağ Adresi Çevirisi) denir. Genellikle, iki Ethernet bağlantı noktasına sahip bir yönlendirici ve bir çok bağlantı noktalı anahtarı , böyle bir ağ oluşturmak için yeterlidir.Yalnızca LAN ve WAN'dan daha fazla ağ kullanmamız gerektiğinde durum çarpıcı biçimde değişir. Örneğin, işyerimizdeki ağı birkaç departmana bölmek istiyorsak, örneğin BT BÖLÜMÜ ve MUHASEBE ve ayrıca ağda ayrıca bir WEB SUNUCUSU var ve ona dışarıdan erişim sağlamak istiyoruz.

Bu kılavuzda, aşağıdaki ağların desteğini varsayıyoruz:

Tüm alt ağlar için, yönlendiricimiz DHCP_SERVER kullanarak IP adresleri atayacaktır.

Bu durumda, yönlendiricimizde örneğin yalnızca iki fiziksel bağlantı noktası varsa ve ağı varsayımlarımıza göre bölemezsek büyük bir sorun ortaya çıkabilir. Ve bu durumda, VLAN'lar (Sanal Yerel Alan Ağı) yardımımıza gelir.

- WAN - İnternet erişim bağlantısı (genel adres: 10.0.0.0/29)

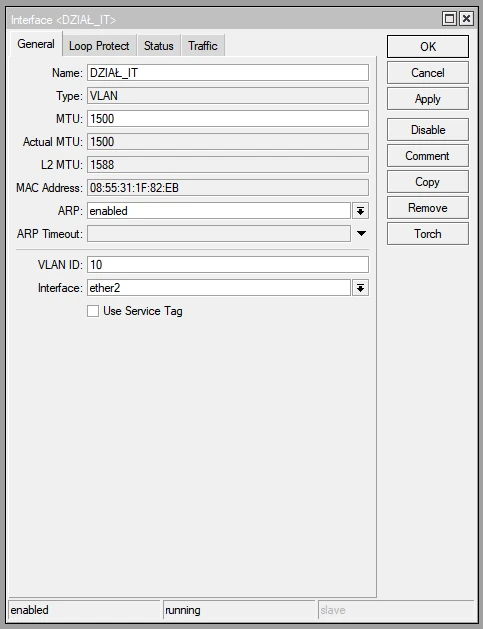

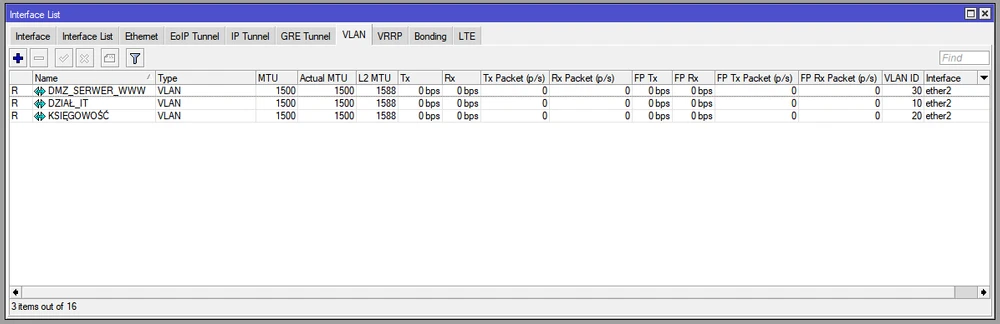

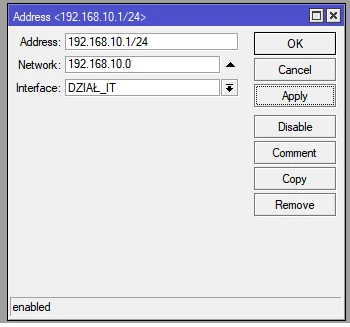

- DZIAL_IT (adres: 192.168.10.0/24 VLAN etiketi: 10)

- MUHASEBE (adres: 192.168.20.0/24 VLAN etiketi: 20)

- DMZ_SERWER_WWW (adres: 192.168.30.0/24 VLAN etiketi: 30)

Tüm alt ağlar için, yönlendiricimiz DHCP_SERVER kullanarak IP adresleri atayacaktır.

Bu durumda, yönlendiricimizde örneğin yalnızca iki fiziksel bağlantı noktası varsa ve ağı varsayımlarımıza göre bölemezsek büyük bir sorun ortaya çıkabilir. Ve bu durumda, VLAN'lar (Sanal Yerel Alan Ağı) yardımımıza gelir.

VLAN nasıl çalışır?

Kısacası, bir VLAN , ağların mantıksal olarak bölünmesini (bölümleme) ve çeşitli ağların (yayın alanları) tek bir fiziksel bağlantı noktası içinde toplanmasını sağlayan bir mekanizmadır. Bu varsayımı takiben, yönlendirici ve anahtar arasındaki bağlantıyı, yönlendiricinin ve anahtarın bir fiziksel portunda birkaç ağın (ACCOUNTING, DEPARTMENT_IT, DMZ) mevcut olacağı şekilde yapılandırabiliriz . VLAN'ların çalışma prensibi de çok basittir. Her Ethernet çerçevesi , sözde benzersiz bir tanımlayıcı alır. VLAN ETİKETİ. Tanımlayıcı, verilen paketin hangi alt ağa ait olduğunu bildirir. VLAN ETİKETİ , ağ yöneticisi tarafından atanan 0 ile 4096 arasında bir sayıdır. Öte yandan, anahtar, yazıcılar, telefonlar, IP telefonlar vb. Gibi uç cihazların bağlı olduğu portlardaki tanımlayıcıyı kaldırmalıdır. Bu porta ACCESS denir. VLAN mekanizmasını kullanmanın birçok avantajı vardır:

- Daha az kablo! Fiziksel bağlantı noktalarının sayısını yönlendiriciler ve anahtarlara kaydediyoruz

- Alt ağlara bölünme, güvenlik duvarı politikasının sonraki yönetimini kolaylaştırır

- Bir VPN ile, birden fazla LAN'a sahip bir şirketin birden fazla şubesini bağlayabilirsiniz.

- Desteklenen alt ağların her biri için ayrı bir anahtara gerek yoktur.

MikroTik yönlendirici yapılandırması

Peki, yapılandırmaya başlayalım. İlk olarak, ana Mikrotik RB4011IGS + RM yönlendiricimizi yapılandıracağız.

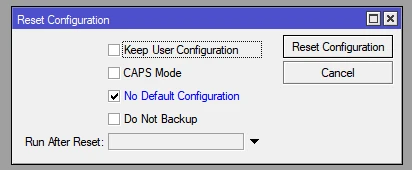

1. MikroTik varsayılan yapılandırmaya sıfırlandı

1. MikroTik varsayılan yapılandırmaya sıfırlandı

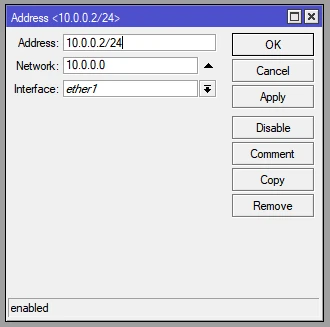

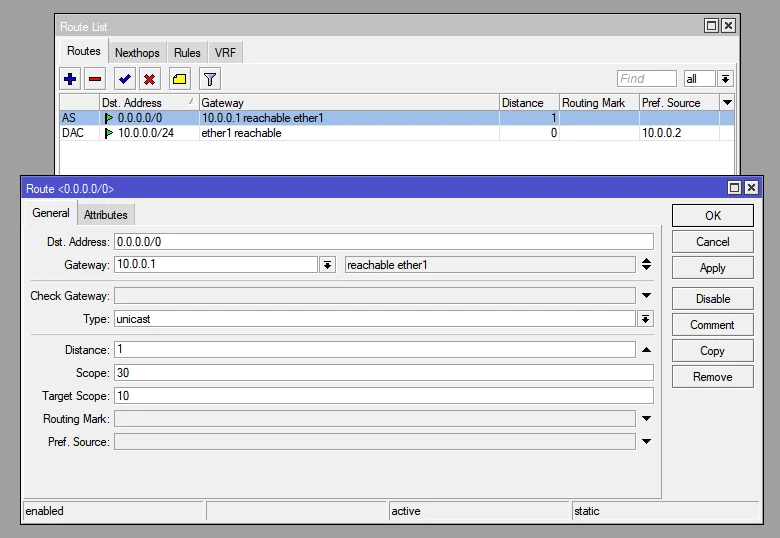

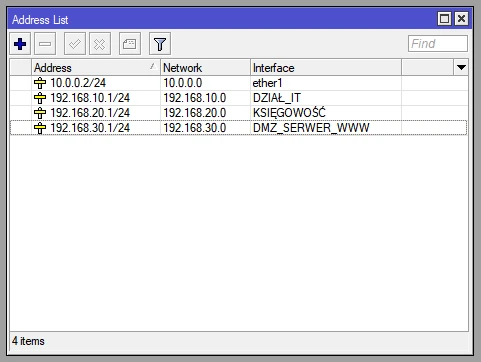

2. WAN bağlantı noktası adresleme (ether1)

IP adresi: 10.0.0.2/24

Ağ: 10.0.0.0/24

Ağ Geçidi: 10.0.0.1

IP adresi: 10.0.0.2/24

Ağ: 10.0.0.0/24

Ağ Geçidi: 10.0.0.1

3. Varsayılan ağ geçidini ayarlama

4. ether2 portundaki VLAN arayüzlerinin konfigürasyonu (her alt ağ için)

5. VLAN arayüzlerinin adreslenmesi (her ağ için)

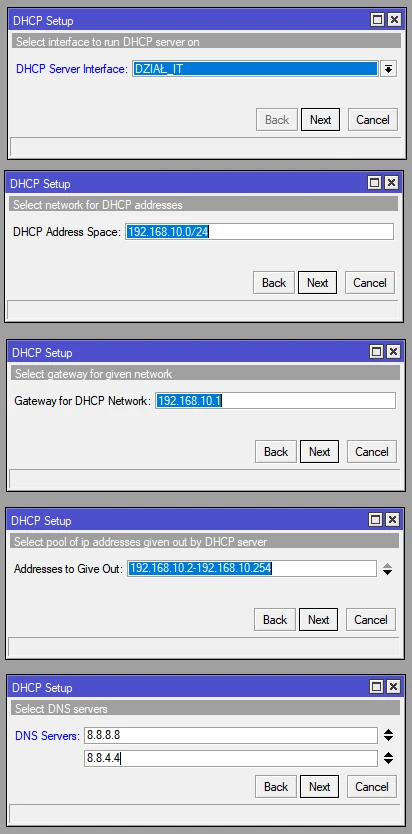

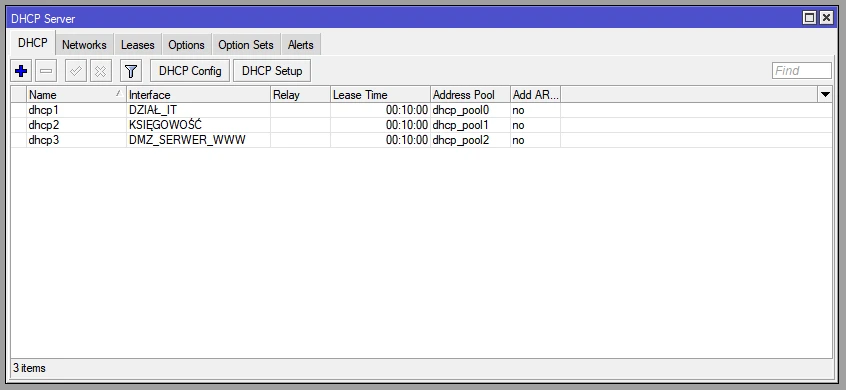

6. DHCP Sunucusu

Elbette DHCP Sunucusunu her ağ için aynı şekilde yapılandırıyoruz: DEPARTMENT_IT, ACCOUNTING, DMZ_SERVER_WWW

Elbette DHCP Sunucusunu her ağ için aynı şekilde yapılandırıyoruz: DEPARTMENT_IT, ACCOUNTING, DMZ_SERVER_WWW

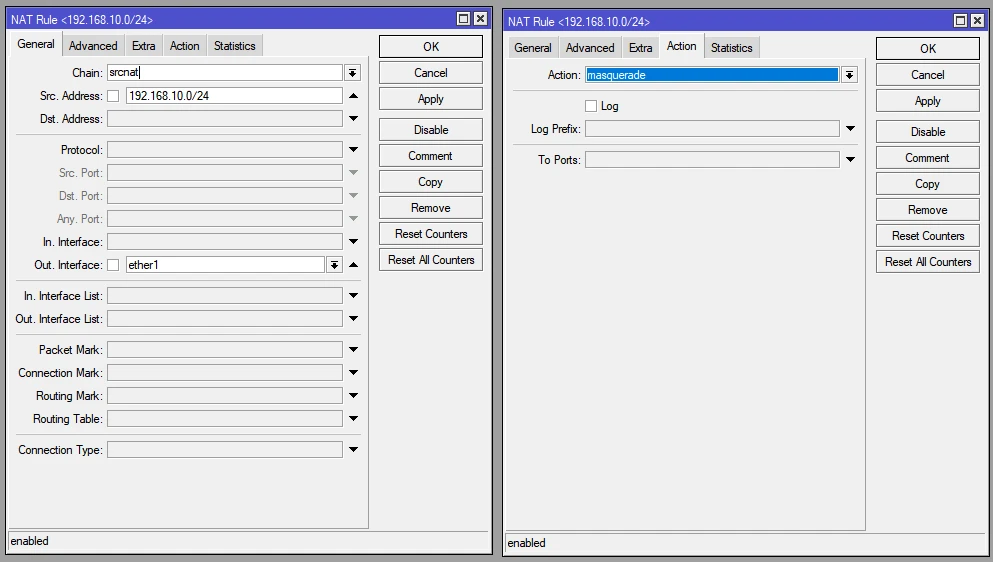

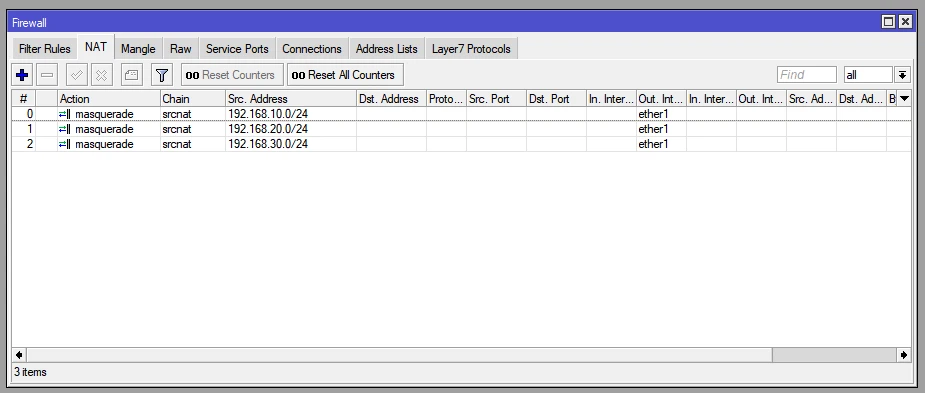

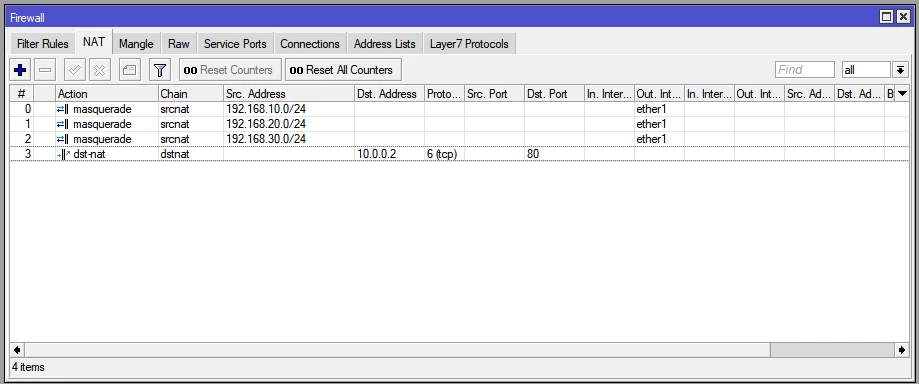

7. Oluşturulan tüm ağlar için SRCNAT'ı ayarladık.

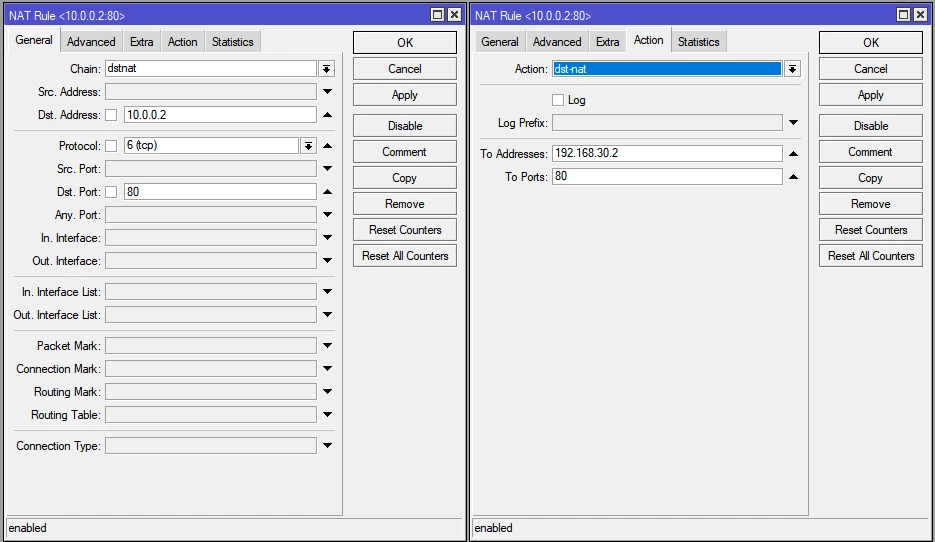

8. Web sunucusu için DSTNAT yapılandırması

Ayrıca ağımızda dışarıdan erişmek istediğimiz bir web sunucumuz olduğunu da unutamayız.

Web sunucusu için 192.168.30.2 IP adresini ayarladık.

Ayrıca ağımızda dışarıdan erişmek istediğimiz bir web sunucumuz olduğunu da unutamayız.

Web sunucusu için 192.168.30.2 IP adresini ayarladık.

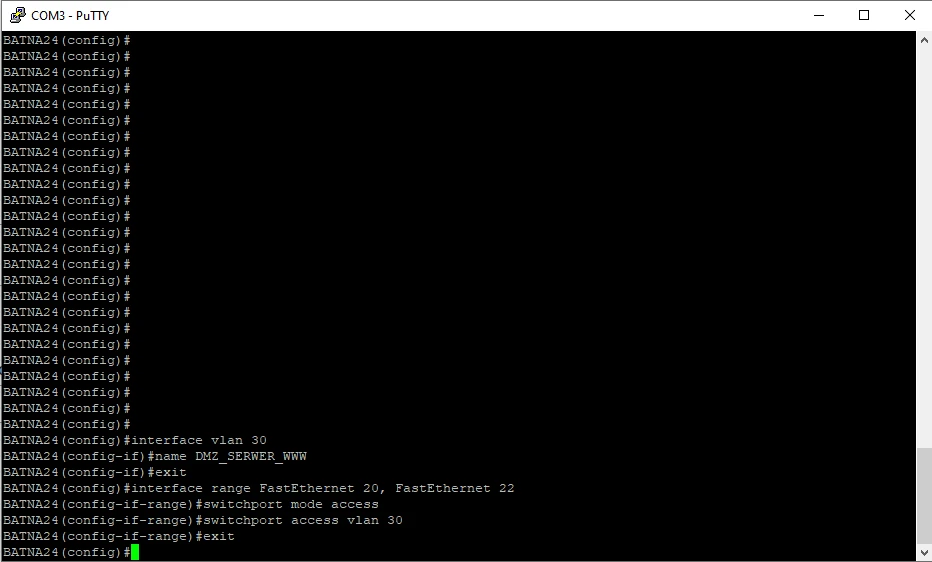

Cisco anahtar yapılandırması

Yönlendiricimizi zaten yapılandırdığımız için, şimdi anahtarımızın yapılandırmasına geçebiliriz. Yapılandırma, Cisco SF350-24 anahtarına dayanmaktadır. 100 Mb / sn bant genişliğine sahip 24 RJ45 bağlantı noktası, 2 Gigabit Combo bağlantı noktası (RJ45 / SFP) ve 2 SFP fiber bağlantı noktası. SF350-24 verimli bir anahtardır; Saniyede 9,52 milyon paket (64 baytlık paketlerle) ve 12,8 Gb / sn anahtarlama verimliliği . Bu, sunduğumuz ağda çalışması için yeterlidir.

Cisco cihazları güvenilirdir, paha biçilemez! Ve Cisco anahtarlarında VLAN tabanlı bir ağın konfigürasyonunun çok basit olduğu kabul edilmelidir. Aşağıda birkaç adımda VLAN konfigürasyonunu sunuyorum.

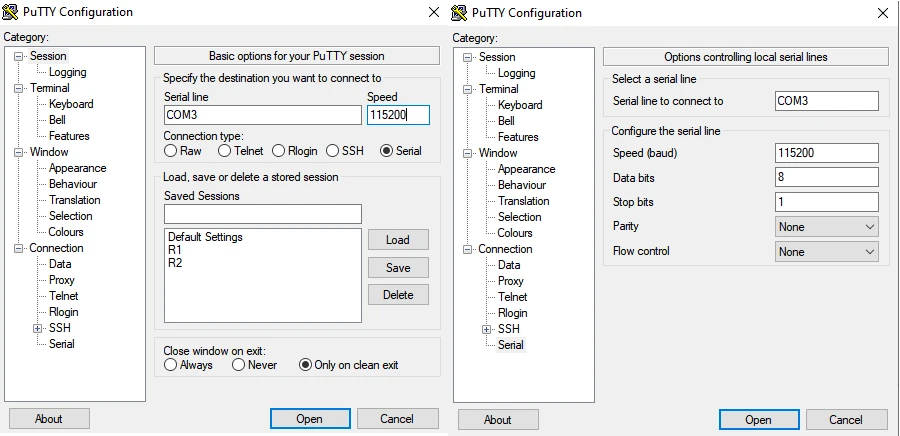

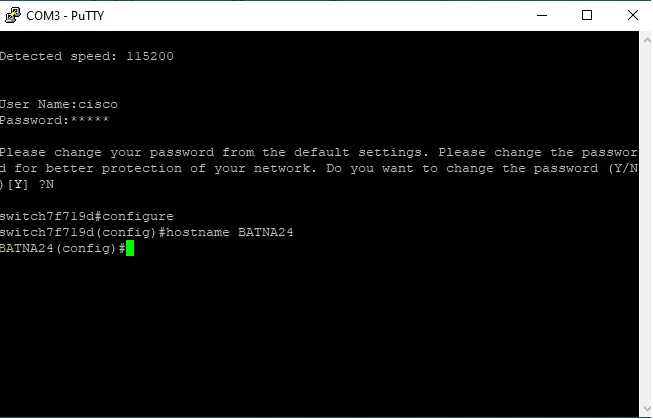

DİKKAT! Cisco 300 ve 500 Serisi Yönetilen Anahtarlar için bit hızı 115200 olarak ayarlanmalı ve COM bağlantı noktası bilgisayara bağlantınız için uygun şekilde seçilmelidir.

Cisco cihazları güvenilirdir, paha biçilemez! Ve Cisco anahtarlarında VLAN tabanlı bir ağın konfigürasyonunun çok basit olduğu kabul edilmelidir. Aşağıda birkaç adımda VLAN konfigürasyonunu sunuyorum.

Bağlantı noktası yapılandırması

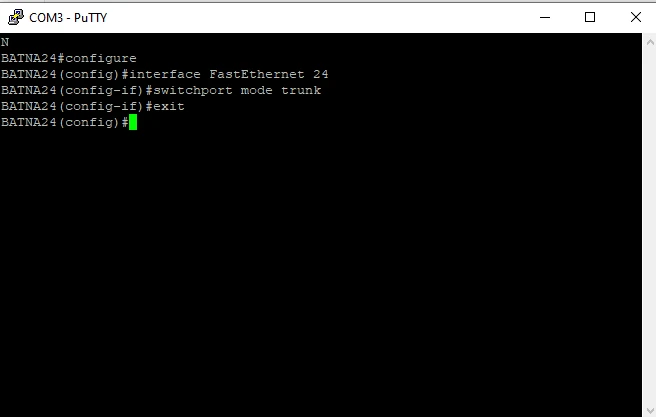

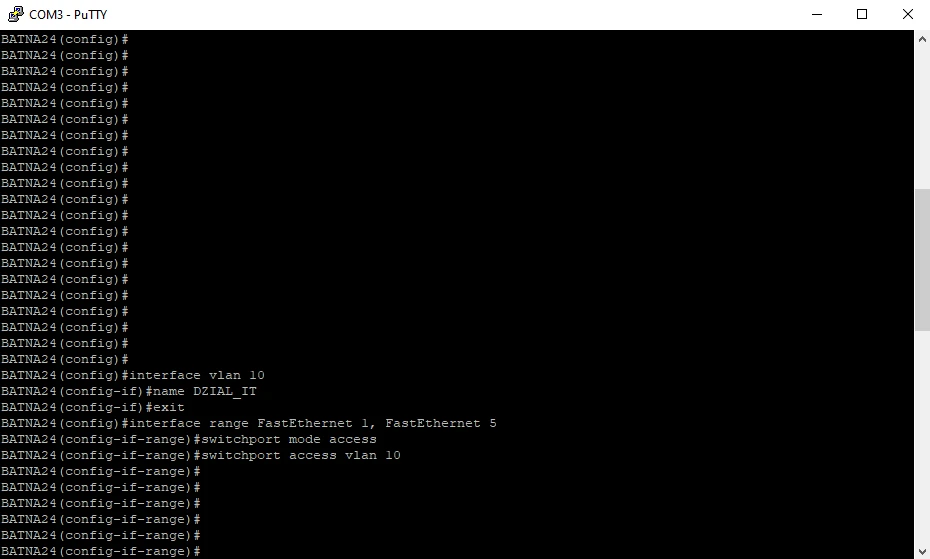

Switch üzerindeki portları aşağıdaki gibi yapılandırıyoruz:- 1-5 Bağlantı Noktaları - VLAN 10 - DIVISION_IT

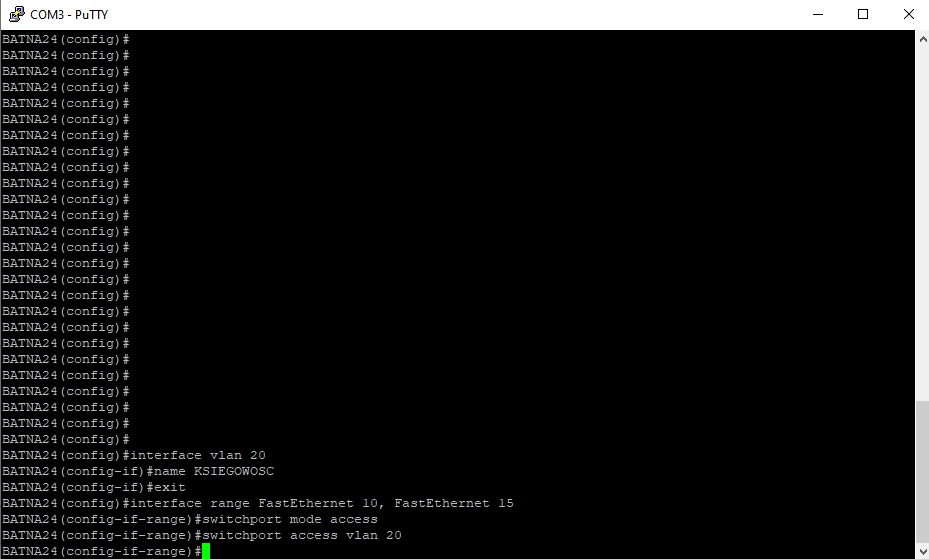

- 10-15 numaralı bağlantı noktaları - VLAN 20 - MUHASEBE

- 20-22 - VLAN 30 - DMZ_SERWER_WWW bağlantı noktaları

- Bağlantı Noktası 24 - TRUNK

Putty aracılığıyla CLI'ye erişim

Cihaza ulaşmak için, CONSOLE bağlantı noktasını, uygun RS323-RJ45 kablosunu (dahildir) ve elbette uygun şekilde yapılandırılması gereken Putty yazılımını kullanın.DİKKAT! Cisco 300 ve 500 Serisi Yönetilen Anahtarlar için bit hızı 115200 olarak ayarlanmalı ve COM bağlantı noktası bilgisayara bağlantınız için uygun şekilde seçilmelidir.

Anahtar yapılandırması - VLAN

Putty'yi doğru şekilde yapılandırdıysak, o zaman anahtara geçeceğiz . Giriş: cisco , şifre: cisco

Daha sonra anahtar portlarını önceki varsayımlara göre yapılandırıyoruz . TRUNK portu ile başlayacağız.

Ve tabii ki tüm VLAN'lar : DZIAL_IT ( vlan 10 ); MUHASEBE ( vlan 20 ); DMZ_SERWER_WWW ( vlan 30 ).

Özet

Ve bu kadar hızlı bir şekilde ağımızı VLAN'lara bölünmüş olarak yapılandırmayı başardık.Tüm yapılandırma süreci gerçekten çok kolay. Hem yönlendirici hem de anahtar doğru şekilde yapılandırılmıştır. Elbette, böyle bir ağı yapılandırırken, birkaç önemli varsayımı hatırlamanız gerekir. Her şeyden önce, her cihazda çok karmaşık şifreler kullanıyoruz ve kullanmadığımız oturum açma yöntemlerini devre dışı bırakıyoruz, örneğin Telnet. IP / Komşular protokolünün işleyişine kısıtlamalar getirmeye de değer. Genel olarak, VLAN tabanlı ağlar çok güvenlidir ve tüm yapının herhangi bir yönetici tarafından yönetimini kolaylaştırır. Vlanlara dayalı bir ağ oluşturmak için, yalnızca bir katman 2 anahtarına (Katman2) ihtiyacımız var. Umarım bu öğreticiyi Sanal LAN'lara (VLAN) dayalı LAN'lar tasarlarken faydalı bulursunuz. Bir ağ tasarlarken birkaç temel kuralı uygulayarak, çok verimli ve güvenli bir LAN ağı oluşturabiliriz.

Konuyla ilgili daha fazla tartışmanın bir parçası olarak, lütfen FORUM'umuzu ziyaret edin !!!

Yazar:

Leszek Błaszczyk

Konuyla ilgili daha fazla tartışmanın bir parçası olarak, lütfen FORUM'umuzu ziyaret edin !!!

Yazar:

Leszek Błaszczyk