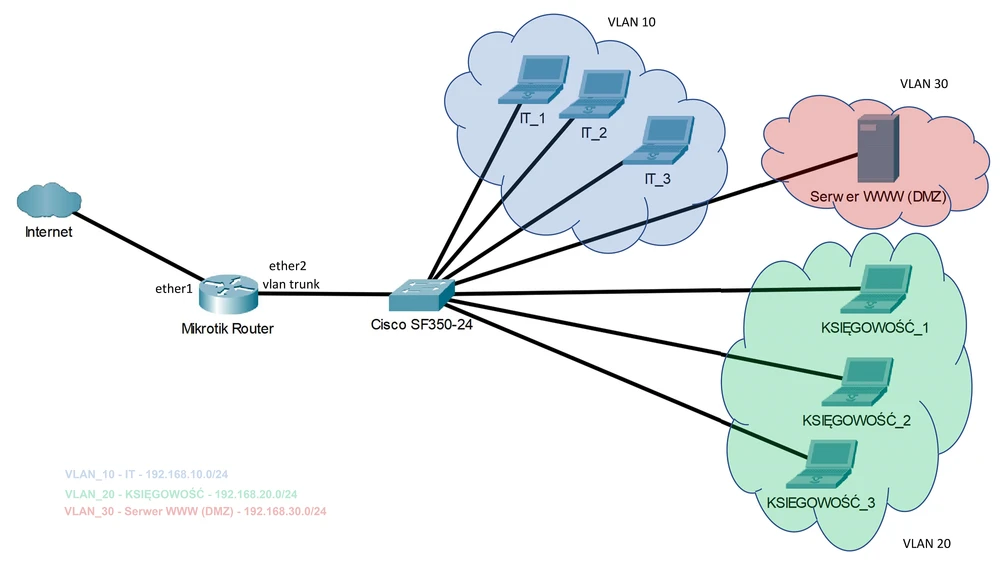

Yönlendiricimizi zaten yapılandırdığımız için, şimdi anahtarımızın yapılandırmasına geçebiliriz. Yapılandırma,

Cisco SF350-24 anahtarına dayanmaktadır. 100 Mb / sn bant genişliğine sahip 24 RJ45 bağlantı noktası, 2 Gigabit Combo bağlantı noktası (RJ45 / SFP) ve 2 SFP fiber bağlantı noktası.

SF350-24 verimli bir anahtardır;

Saniyede 9,52 milyon paket (64 baytlık paketlerle) ve

12,8 Gb / sn anahtarlama verimliliği . Bu, sunduğumuz ağda çalışması için yeterlidir.

Cisco cihazları güvenilirdir, paha biçilemez! Ve

Cisco anahtarlarında VLAN tabanlı bir ağın konfigürasyonunun çok basit olduğu kabul edilmelidir. Aşağıda birkaç adımda

VLAN konfigürasyonunu sunuyorum.

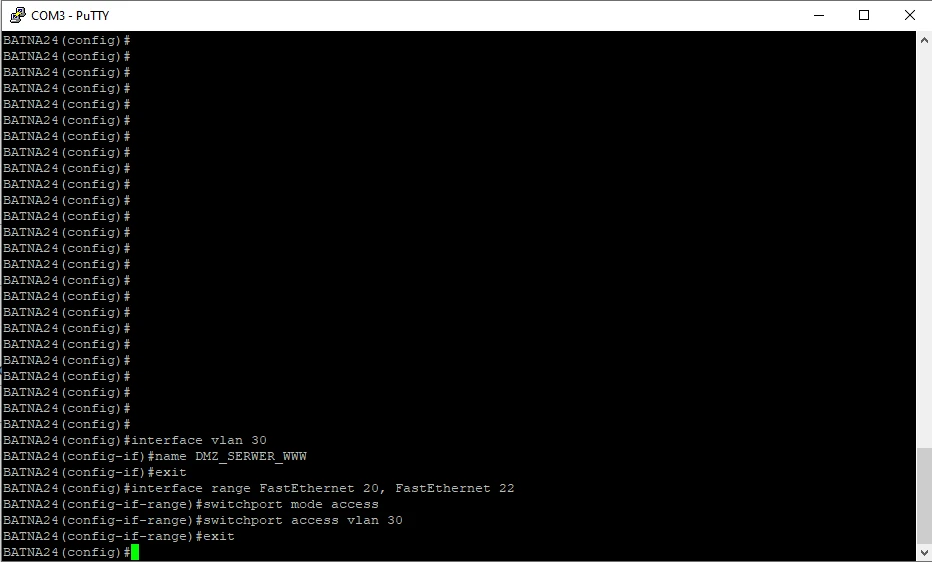

Bağlantı noktası yapılandırması

Switch üzerindeki portları aşağıdaki gibi yapılandırıyoruz:

- 1-5 Bağlantı Noktaları - VLAN 10 - DIVISION_IT

- 10-15 numaralı bağlantı noktaları - VLAN 20 - MUHASEBE

- 20-22 - VLAN 30 - DMZ_SERWER_WWW bağlantı noktaları

- Bağlantı Noktası 24 - TRUNK

Putty aracılığıyla CLI'ye erişim

Cihaza ulaşmak için,

CONSOLE bağlantı noktasını, uygun RS323-RJ45 kablosunu (dahildir) ve elbette uygun şekilde yapılandırılması gereken

Putty yazılımını kullanın.

DİKKAT! Cisco 300 ve 500 Serisi Yönetilen Anahtarlar için bit hızı

115200 olarak ayarlanmalı ve

COM bağlantı noktası bilgisayara bağlantınız için uygun şekilde seçilmelidir.

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!