La tecnologia si è evoluta, e gli affari durante

COVID-19, spesso si svolgono fuori dall'ufficio. I dispositivi sono più mobili e i dipendenti spesso lavorano da casa o in viaggio. Questo può causare alcune vulnerabilità di sicurezza.

Virtual Private Network (VPN) è un ottimo modo per collegare i lavoratori remoti a una rete sicura.

VPN permette a un host remoto di agire come se fosse collegato a una rete locale e sicura.

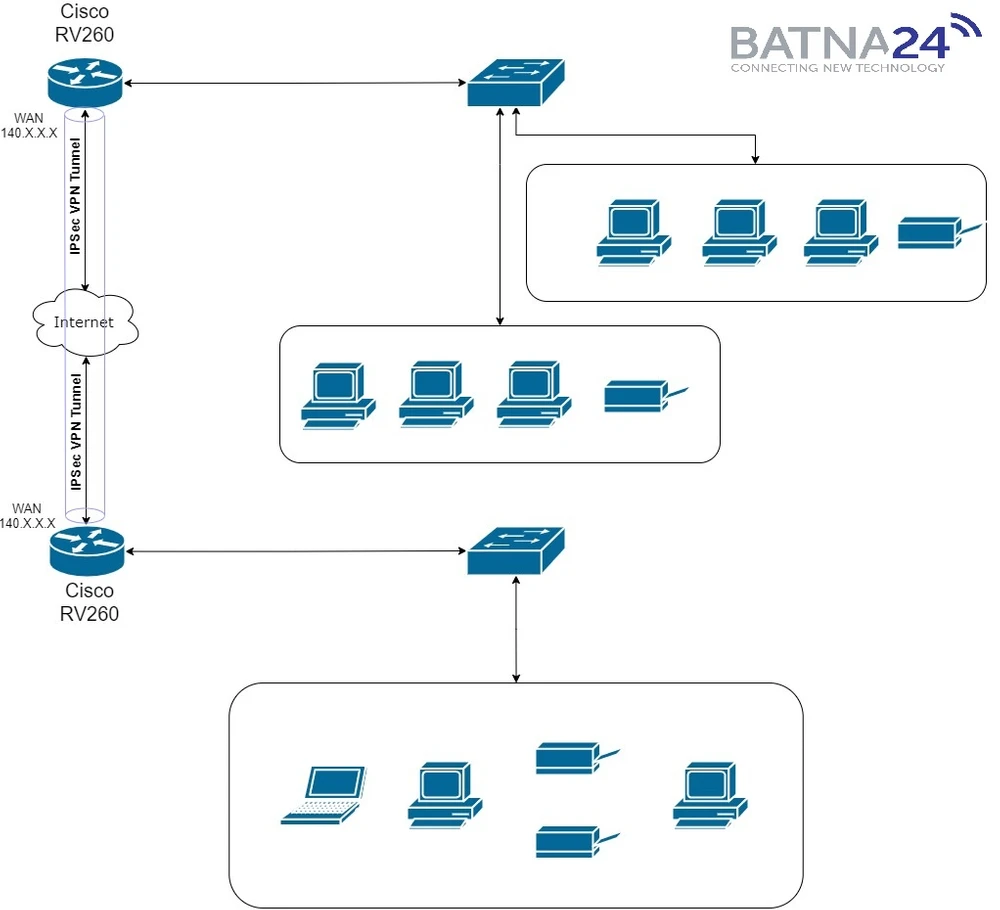

Per esempio, se il nostro cliente ha aperto una nuova filiale della sua azienda in un'altra città, ma i server principali con le informazioni rimangono nella sede centrale, allora è la

Virtual Private Network che ci viene in aiuto. Abbiamo installato un collaudato

router Cisco RV260 in ogni ufficio, che è specificamente progettato per cose come stabilire connessioni VPN e commutare le reti.

Come funziona una VPN?

Una

VPN stabilisce una connessione criptata su una rete meno sicura come Internet. Questo fornisce un adeguato livello di sicurezza per i sistemi collegati. Il tunnel è impostato come una rete privata che può trasmettere dati in modo sicuro utilizzando metodi di crittografia e autenticazione standard del settore. Una connessione VPN si basa tipicamente sul protocollo Internet (

IPsec) o sul Secure Socket Layer (

SSL) per proteggere la connessione.

Topologia della rete

Router VPN - Cisco RV260

La prima cosa di cui abbiamo bisogno è un indirizzo IP pubblico statico dal nostro provider. E solo dopo, possiamo procedere alle impostazioni dell'hardware.

Il router

Cisco RV260 è perfetto per il nostro compito perché ha:

- 8 porte gigabit ethernet che permetteranno di collegare direttamente fino a 8 switch;

- porta WAN per collegare internet dal vostro provider. La porta WAN permette di collegare un cavo LAN RJ-45 o un modulo SFP con un cavo ottico del nostro provider;

- Una porta USB per collegare un modem USB 3g / 4g. È anche utile per noi per collegare una linea di comunicazione di riserva a Internet (backup).

E soprattutto, Cisco RV260 può supportare fino a 20 connessioni VPN!

Configurazione VPN su router Cisco

Quindi passiamo alla configurazione dei nostri

router. Dopo aver scompattato, installato in

rack ed eseguito

configurazione di base, possiamo procedere alla configurazione delle

connessioni VPN.

La configurazione sarà fatta attraverso l'interfaccia web.

E vai immediatamente alla scheda VPN -> VPN Setup Wizard

Inseriamo il nome della nostra connessione (HomeBatna24) e scegliamo l'interfaccia WAN. Possiamo anche impostare immediatamente l'accesso a Internet di backup tramite modem 3G/4G, poi scegliamo l'interfaccia USB. Dopo aver impostato tutti i dati, passiamo al menu successivo cliccando su "Next".

La prossima cosa da fare è selezionare il tipo di connessione remota: per indirizzo IP statico o nome di dominio (FQDN). Nel nostro caso, scegliamo un indirizzo IP statico, e nel campo successivo inseriamo l'indirizzo IP del router remoto in formato IPv4 (145.x.x.x). Passiamo al menu successivo premendo il pulsante "Next".

Nella sezione Reti locali e remote, selezioniamo quale traffico locale sarà disponibile per i dispositivi dell'ufficio remoto. Nel nostro caso, tutto il traffico locale (Any). Impostiamo anche la subnet per la quale il nostro traffico locale sarà disponibile sulla rete remota.

Nella sezione Profilo (Profile), possiamo selezionare un profilo esistente per IPSec, ma in questo caso creeremo il nostro.

Cos'è IKE?

IKE è un protocollo ibrido che implementa

Oakley Key Exchange e Skeme Key Exchange nel

Internet Security Association and Key Management Protocol (ISAKMP). Per capire meglio il meccanismo IKE, ecco alcuni dei principali vantaggi:

- fornisce l'autenticazione IPsec peer

- negozia le chiavi IPsec e negozia le associazioni di sicurezza IPsec

Vale anche la pena ricordare che

IKEv2 è più efficiente perché sono necessari meno pacchetti per lo scambio di chiavi e sono supportate più opzioni di autenticazione. Al contrario,

IKEv1 esegue solo l'autenticazione basata su chiave pubblica e certificato.

Nel nostro esempio, selezioneremo

IKEv1 come versione di IKE. Tuttavia, se il dispositivo supporta IKEv2, allora

consigliamo di usare IKEv2. Cosa è importante!

Entrambi i router (locale e remoto) devono usare la stessa versione IKE e le stesse impostazioni di sicurezza.

Configurazione IKEv1

Nella sezione Fase I Opzioni, selezioniamo il gruppo DH (Diffie-Hellman) "Group2 - 1024 bit". DH è un protocollo di scambio di chiavi con due gruppi di chiavi di diversa lunghezza: il gruppo 2 ha fino a 1024 bit e il gruppo 5 ha fino a 1536 bit. Il gruppo 2 ha una velocità maggiore del gruppo 5, ma il gruppo 5 è più sicuro.

Poi, selezioniamo l'opzione crittografia (3DES, AES-128, AES-192, o AES-256). Questo metodo determina l'algoritmo usato per cifrare o decifrare i pacchetti Encapsulating Security Payload (ESP) / Internet Security Association and Key Management Protocol (ISAKMP)

Triple Data Encryption Standard (3DES) utilizza la crittografia DES tre volte, ma è ormai un algoritmo vecchio. Questo significa che dovrebbe essere usato solo se non c'è un'alternativa migliore, poiché fornisce ancora un livello di sicurezza marginale ma accettabile. Gli utenti dovrebbero usarlo solo se richiesto per ragioni di retrocompatibilità, poiché è vulnerabile ad alcuni attacchi.

Advanced Encryption Standard (AES) è un algoritmo crittografico più sicuro del DES. AES usa una dimensione di chiave più grande, che assicura che l'unico approccio conosciuto per decifrare un messaggio è che l'attaccante tenti di usare tutte le chiavi possibili. Si raccomanda di usare AES invece di 3DES. In questo esempio useremo AES-192 come opzione di crittografia.

Il Metodo di autenticazione determina come vengono controllati i pacchetti di intestazione del Encapsulating Security Payload Protocol (ESP). MD5 è un algoritmo di miscelazione a senso unico che genera un riassunto di 128 bit. SHA1 è un algoritmo di miscelazione a senso unico che genera un digest a 160 bit, mentre SHA2-256 è un digest a 256 bit. SHA2-256 è raccomandato perché è più sicuro. Lo stesso metodo di autenticazione dovrebbe essere usato su entrambe le estremità del tunnel VPN.

SA Lifetime (sec) - indica la quantità di tempo in secondi che la SA IKE è attiva durante questa fase. Il nuovo SA è negoziato prima della scadenza per assicurare che il nuovo SA sia pronto all'uso quando il vecchio SA scade. Il valore predefinito è 28800, l'intervallo è da 120 a 86400. Useremo il valore predefinito 28800 secondi come durata della SA per la fase I.

Pre-shared Key - La chiave pubblica che sarà usata per autenticare il partner IKE remoto. Si possono inserire fino a 30 caratteri ed è auspicabile che ci siano lettere maiuscole e minuscole + numeri + simboli. Entrambe le estremità del tunnel devono avere le stesse chiavi.

Configurazione IKE - Fase II

Nella sezione Phase II Options, selezioniamo il protocollo appropriato dalla lista. Nel nostro caso è ESP perché è più sicuro e cripta i dati.

.

Selezioniamo AES-192 come opzione di crittografia.Questo metodo specifica l'algoritmo usato per crittografare o decrittografare i pacchetti Encapsulating Security Payload (ESP) / Internet Security Association and Key Management Protocol (ISAKMP).

Il metodo di autenticazione (Authentication) determina come vengono ispezionati i pacchetti di intestazione Encapsulation Payload Protocol (ESP). Usa lo stesso metodo di autenticazione su entrambe le estremità del tunnel VPN. Abbiamo scelto SHA2-256 perché è più sicuro.

La vita dell'AS (sec.) per la seconda fase dovrebbe essere inferiore al valore della prima fase. Il valore predefinito è 3600 secondi ed è quello che scegliamo.

Quando Perfect Forward Secrecy (PFS) è abilitato. La negoziazione della fase 2 di IKE genera nuovo materiale chiave per la crittografia e l'autenticazione del traffico IPsec. Perfect Forward Secrecy è usato per aumentare la sicurezza dei messaggi inviati su Internet utilizzando la crittografia a chiave pubblica. Quando si abilita questa funzione, dobbiamo anche specificare DH. In questo caso questo è "Group2 - 1024 bit".

.

Non resta che inserire il nome del profilo e cliccare su "Next".

Convalidiamo la nostra configurazione e clicchiamo su "Submit".

Configurazione del router remoto Cisco RV260

Abbiamo già finito di configurare il nostro router locale, quindi ora è il momento di configurare il nostro router remoto. Naturalmente, la configurazione è analoga a quella del router locale, ma la presenteremo anche passo dopo passo.

Impostiamo il nome e il tipo di connessione.

In Impostazioni del router remoto, selezioniamo il tipo di connessione remota (IP statico) e inseriamo l'indirizzo IP WAN del router nell'ufficio principale. Passiamo al menu successivo premendo il pulsante Next.

Nella sezione Reti locali e remote, impostiamo i parametri necessari per la nostra rete.

Compiliamo il

Profilo (Profile) nello stesso modo in cui abbiamo configurato il

switch locale, con le stesse chiavi. Facciamo lo stesso per la

fase II.

Nella pagina Summary, ci assicuriamo che tutto sia compilato correttamente e confermiamo cliccando sul pulsante Submit:

Salvare e verificare la configurazione VPN

Fatto! Abbiamo creato con successo una connessione VPN tra le due sedi. Rimangono solo 2 piccoli problemi, ma dobbiamo ancora completarli:

- Salva la configurazione hardware. Se non lo facciamo, altrimenti perderemo tutte le impostazioni, dopo aver riavviato il dispositivo.

- Controllo del corretto funzionamento della nostra connessione VPN

Per salvare la configurazione del dispositivo, andiamo alla scheda

Amministrazione> Gestione della configurazione. Abbiamo impostato i parametri di conseguenza:

Fonte: Configurazione in esecuzione e

Destinazione: Configurazione di avvio. Dopo aver impostato tutti i parametri, clicca su

Apply.

Come ho detto, siamo stati in grado di impostare con successo la connessione VPN Site-to-Site utilizzando la procedura guidata di configurazione VPN. Quindi è il momento di controllare se sei sicuro che tutto funzioni correttamente. Vai alla scheda VPN> IPSec VPN> Site-to-Site. Se tutto funziona correttamente, allora dovremmo vedere lo stato Connected.

Alla fine, vai alla scheda Stato e statistiche > Stato VPN. Puoi vedere lì le informazioni sullo stato della connessione VPN. Nel nostro caso, vediamo che il nostro tunnel Site-to-Site è in stato Enable and UP.

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!

Clicca per ingrandire!