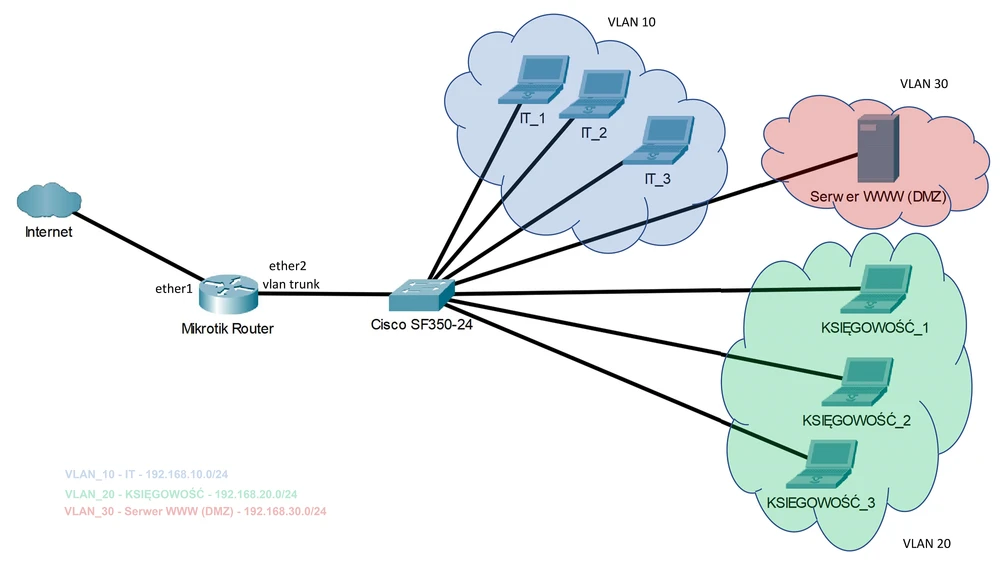

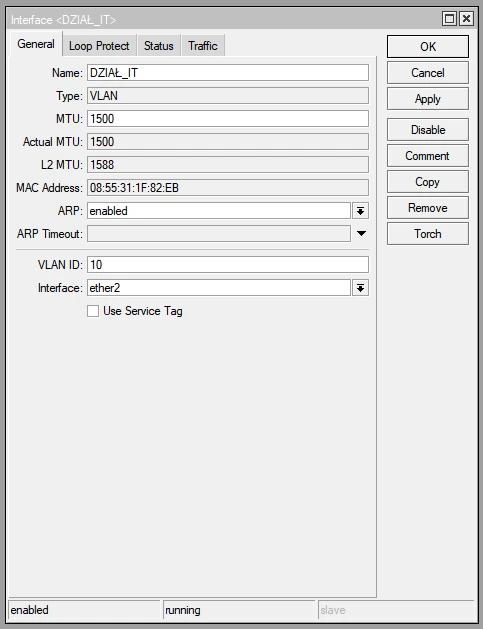

Protože jsme již nakonfigurovali náš směrovač, nyní můžeme pokračovat v konfiguraci našeho přepínače. Konfigurace je založena na přepínači

Cisco SF350-24 . 24 portů RJ45 se šířkou pásma 100 Mb / s, 2 gigabitové kombinované porty (RJ45 / SFP) a 2 optické porty SFP.

SF350-24 je efektivní přepínač;

9,52 milionu paketů za sekundu (s 64bajtovými pakety) a

účinnost přepínání 12,8 Gb / s . To stačí k tomu, aby to fungovalo v síti, kterou představujeme.

Zařízení Cisco jsou spolehlivá a neocenitelná! A je třeba připustit, že konfigurace sítě založené na VLAN na přepínačích

Cisco je velmi jednoduchá. Níže v několika krocích představuji konfiguraci

VLAN .

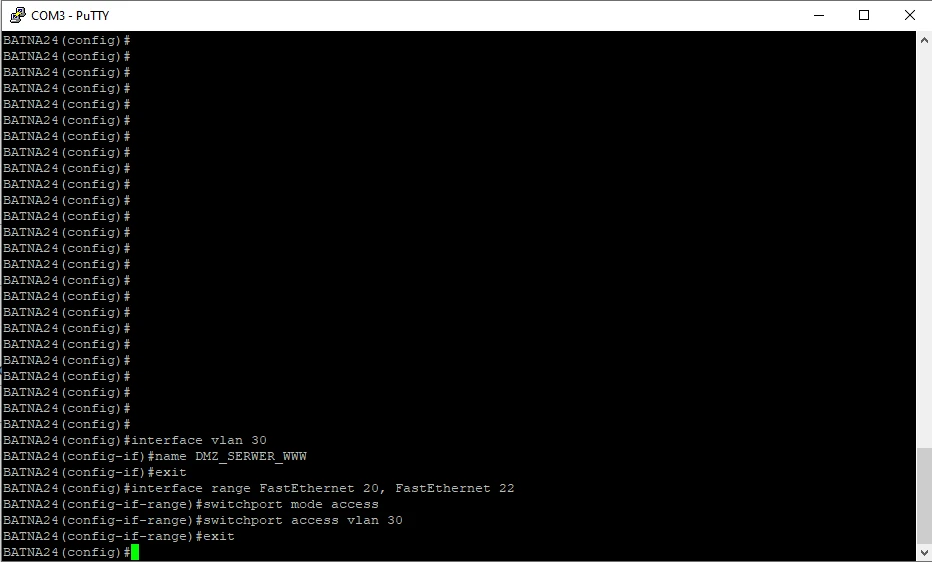

Konfigurace portu

Porty na našem přepínači konfigurujeme následovně:

- Porty 1-5 - VLAN 10 - DIVISION_IT

- Porty 10-15 - VLAN 20 - ÚČETNICTVÍ

- Porty 20-22 - VLAN 30 - DMZ_SERWER_WWW

- Port 24 - PŘEPRAVA

Přístup k CLI přes Putty

Chcete-li se k zařízení dostat, musíte použít port

CONSOLE , příslušný kabel RS323-RJ45 (je součástí dodávky) a software

Putty , který samozřejmě musí být správně nakonfigurován.

POZORNOST! U spravovaných přepínačů

řady Cisco 300 a 500 musí být

bitová rychlost nastavena na

115200 a port

COM musí být vybrán odpovídajícím způsobem pro vaše připojení k počítači.

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!