La tecnología ha evolucionado, y los negocios durante la

COVID-19, a menudo tienen lugar fuera de la oficina. Los dispositivos son más móviles y los empleados suelen trabajar desde casa o sobre la marcha. Esto puede causar algunas vulnerabilidades de seguridad.

Red Privada Virtual (VPN) es una gran manera de conectar a los trabajadores remotos a una red segura.

VPN permite que un host remoto actúe como si estuviera conectado a una red local y segura.

Por ejemplo, si nuestro cliente ha abierto una nueva sucursal de su empresa en otra ciudad, pero los servidores principales con información permanecen en la sede central, entonces es la

Red Privada Virtual la que viene en nuestra ayuda. Hemos instalado un probado

router Cisco RV260 en cada una de las oficinas, que está específicamente diseñado para cosas como establecer conexiones VPN y conmutar redes.

¿Cómo funciona una VPN?

Una

VPN establece una conexión encriptada a través de una red menos segura como Internet. Esto proporciona un nivel adecuado de seguridad para los sistemas conectados. El túnel se configura como una red privada que puede transmitir datos de forma segura utilizando métodos de encriptación y autenticación estándar del sector. Una conexión VPN suele basarse en el Protocolo de Internet (

IPsec) o en la Capa de Conexión Segura (

SSL) para asegurar la conexión.

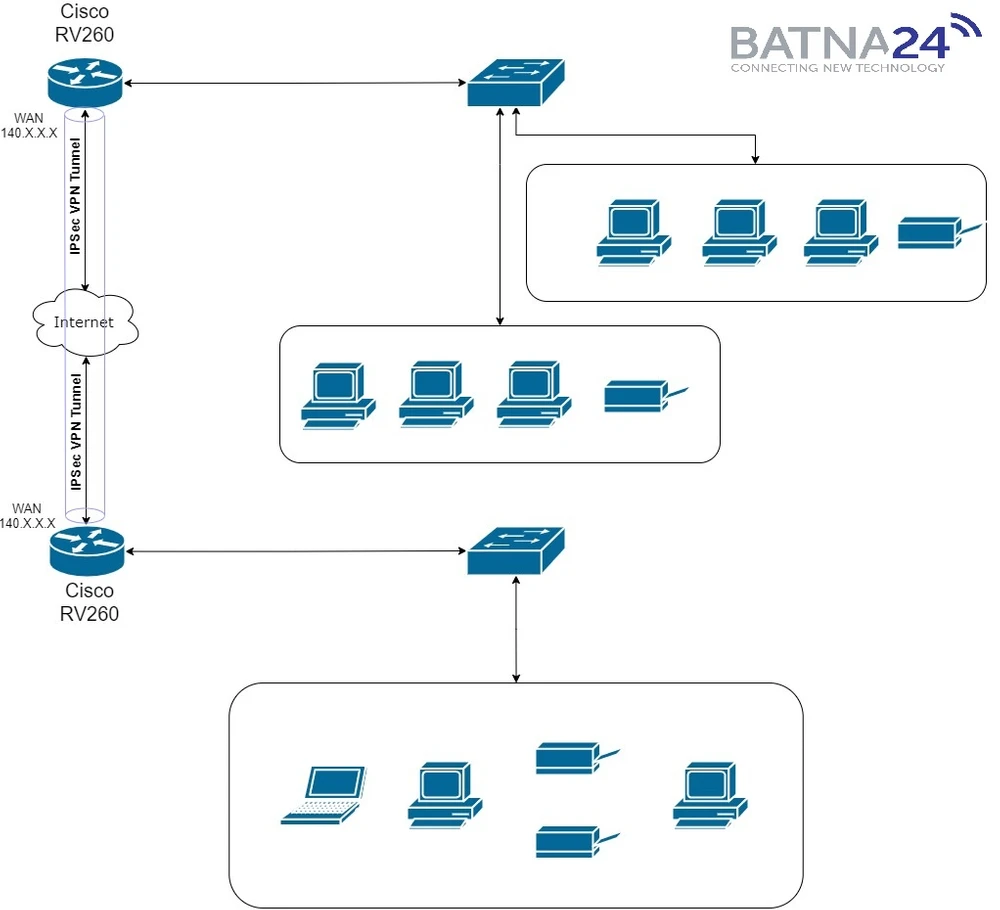

Topología de la red

Router VPN - Cisco RV260

Lo primero que necesitamos es una dirección IP pública estática de nuestro proveedor. Y sólo después de eso, podemos proceder a la configuración del hardware.

El router

Cisco RV260 es perfecto para nuestro cometido ya que cuenta con:

- 8 puertos gigabit ethernet que permitirán conectar hasta 8 switches directamente a él;

- Puerto WAN para conectar internet desde tu proveedor. El puerto WAN permite conectar un cable LAN RJ-45 o un módulo SFP con un cable óptico de nuestro proveedor;

- Un puerto USB para conectar un módem USB 3g / 4g. También nos sirve para conectar una línea de comunicación de reserva a Internet (backup).

Y lo más importante, Cisco RV260 puede soportar hasta 20 conexiones VPN!.

Configuración de VPN en routers Cisco

Así que pasemos a configurar nuestros

routers. Tras desempaquetar, instalar en

rack y realizar

configuración básica, podemos proceder a configurar las

conexiones VPN.

La configuración se hará a través de la interfaz web.

E inmediatamente vaya a la pestaña VPN -> Asistente de configuración de VPN.

Introducimos el nombre de nuestra conexión (HomeBatna24) y elegimos la interfaz WAN. También podemos configurar inmediatamente el acceso a Internet de reserva a través del módem 3G/4G, y luego elegimos la interfaz USB. Una vez configurados todos los datos, pasamos al siguiente menú pulsando "Siguiente".

Lo siguiente que debemos hacer es seleccionar el tipo de conexión remota: por dirección IP estática o por nombre de dominio (FQDN). En nuestro caso, elegimos una dirección IP estática, y en el siguiente campo introducimos la dirección IP del router remoto en formato IPv4 (145.x.x.x). Pasamos al siguiente menú pulsando el botón "Siguiente".

En la sección Redes locales y remotas, seleccionamos qué tráfico local estará disponible para los dispositivos de la oficina remota. En nuestro caso, todo el tráfico local (Any). También establecemos la subred para la que nuestro tráfico local estará disponible en la red remota.

En la sección Profile (Perfil), podemos seleccionar un perfil existente para IPSec, pero en este caso crearemos el nuestro.

¿Qué es IKE?

IKE es un protocolo híbrido que implementa el

Intercambio de Claves de Oakley y el Intercambio de Claves de Skeme dentro del

Protocolo de Asociación de Seguridad de Internet y Gestión de Claves (ISAKMP). Para entender mejor el mecanismo de IKE, estas son algunas de las principales ventajas:

- proporciona autenticación de pares IPsec

- negocia claves IPsec y negocia asociaciones de seguridad IPsec

También cabe mencionar que

IKEv2 es más eficiente porque se necesitan menos paquetes para intercambiar claves y se soportan más opciones de autenticación. Por el contrario,

IKEv1 sólo realiza autenticación basada en clave pública y certificado.

En nuestro ejemplo, seleccionaremos

IKEv1 como versión de IKE. Sin embargo, si el dispositivo soporta IKEv2, entonces

recomendamos usar IKEv2. Lo importante

Ambos routers (local y remoto) deben utilizar la misma versión de IKE y la misma configuración de seguridad.

Configuración de IKEv1

En la sección Opciones de la Fase I, seleccionamos el grupo DH (Diffie-Hellman) "Grupo2 - 1024 bits". DH es un protocolo de intercambio de claves con dos grupos de claves de diferente longitud: el grupo 2 tiene hasta 1024 bits y el grupo 5 tiene hasta 1536 bits. El grupo 2 tiene mayor velocidad que el grupo 5, pero el grupo 5 es más seguro.

A continuación, seleccionamos la opción de cifrado (3DES, AES-128, AES-192 o AES-256). Este método determina el algoritmo utilizado para cifrar o descifrar los paquetes Encapsulating Security Payload (ESP) / Internet Security Association and Key Management Protocol (ISAKMP).

Estándar de cifrado de datos triple (3DES) utiliza el cifrado DES tres veces, pero ya es un algoritmo más antiguo. Esto significa que sólo debe utilizarse si no hay una alternativa mejor, ya que sigue proporcionando un nivel de seguridad marginal pero aceptable. Los usuarios sólo deben utilizarlo si es necesario por razones de compatibilidad con versiones anteriores, ya que es vulnerable a algunos ataques.

El Estándar de Cifrado Avanzado (AES) es un algoritmo criptográfico más seguro que el DES. AES utiliza un tamaño de clave mayor, lo que garantiza que el único enfoque conocido para descifrar un mensaje es que el atacante intente utilizar todas las claves posibles. Se recomienda utilizar AES en lugar de 3DES. En este ejemplo utilizaremos AES-192 como opción de cifrado.

El Método de autenticación determina cómo se comprueban los paquetes de cabecera del Protocolo de carga útil de seguridad encapsulada (ESP). MD5 es un algoritmo de mezcla unidireccional que genera un resumen de 128 bits. SHA1 es un algoritmo de mezcla unidireccional que genera un compendio de 160 bits, mientras que SHA2-256 es un compendio de 256 bits. Se recomienda SHA2-256 porque es más seguro. Se debe utilizar el mismo método de autenticación en ambos extremos del túnel VPN.

Vida de la SA (seg) - indica la cantidad de tiempo en segundos que la SA IKE está activa durante esta fase. La nueva SA se negocia antes de la expiración para asegurar que la nueva SA estará lista para su uso cuando la antigua SA expire. El valor por defecto es 28800, el rango es de 120 a 86400. Utilizaremos el valor por defecto de 28800 segundos como tiempo de vida SA para la fase I.

Clave precompartida - La clave pública que se utilizará para autenticar al socio remoto de IKE. Se pueden introducir hasta 30 caracteres y es deseable que haya letras mayúsculas y minúsculas + números + símbolos. Los dos extremos del túnel deben tener las mismas claves.

Configuración de IKE - Fase II

En la sección Opciones de la fase II, seleccionamos el protocolo adecuado de la lista. En nuestro caso es ESP porque es más seguro y encripta los datos.

Seleccionamos AES-192 como opción de cifrado.Este método especifica el algoritmo utilizado para cifrar o descifrar los paquetes Encapsulating Security Payload (ESP) / Internet Security Association and Key Management Protocol (ISAKMP).

El Método de autenticación (Authentication) determina cómo se inspeccionan los paquetes de la cabecera del Protocolo de carga útil de encapsulación (ESP). Utilice el mismo método de autenticación en ambos extremos del túnel VPN. Elegimos SHA2-256 porque es más seguro.

El tiempo de vida de la SA (seg.) para la segunda fase debe ser menor que el valor de la primera fase. El valor por defecto es de 3600 segundos y esto es lo que elegimos.

Cuando Perfect Forward Secrecy (PFS) está activado. La negociación de la fase 2 de IKE genera nuevo material de claves para el cifrado y la autenticación del tráfico IPsec. El Perfect Forward Secrecy se utiliza para aumentar la seguridad de los mensajes enviados a través de Internet mediante la criptografía de clave pública. Al habilitar esta función, también debemos especificar DH. En este caso se trata de "Grupo2 - 1024 bits".

Sólo queda introducir el nombre del perfil y hacer clic en "Siguiente".

Validamos nuestra configuración y pulsamos "Subir".

Configuración del router remoto Cisco RV260

Ya hemos terminado de configurar nuestro router local, así que ahora es el momento de configurar nuestro router remoto. Por supuesto, la configuración es análoga a la del router local, pero también la presentaremos paso a paso.

Establecemos el nombre y el tipo de conexión.

En Configuración del router remoto, seleccionamos el tipo de conexión remota (IP estática) e introducimos la dirección IP WAN del router de la oficina principal. Pasamos al siguiente menú pulsando el botón Siguiente.

En la sección Redes locales y remotas, establecemos los parámetros necesarios para nuestra red.

Rellenamos el

Perfil (Profile) de la misma manera que configuramos el

interruptor local, con las mismas claves. Hacemos lo mismo para la

Fase II.

En la página Resumen, nos aseguramos de que todo está correctamente rellenado y confirmamos pulsando el botón Subir:

Guardar y verificar la configuración de la VPN

¡Hecho! Hemos creado con éxito una conexión VPN entre las dos ubicaciones. Sólo quedan dos pequeños problemas, pero aún tenemos que completarlos:

- Guardar la configuración del hardware. Si no lo hacemos, perderemos todos los ajustes, después de reiniciar el dispositivo.

- Comprobar el correcto funcionamiento de nuestra conexión VPN

.

Para guardar la configuración del dispositivo, nos dirigimos a la pestaña

Administración> Gestión de la configuración. Fijamos los parámetros en consecuencia:

Fuente: Configuración en ejecución y

Destino: Configuración de inicio. Después de configurar todos los parámetros, haga clic en

Aplicar.

Como mencioné, pudimos configurar con éxito la conexión VPN Site-to-Site utilizando el asistente de configuración de la VPN. Así que ya es hora de comprobar si está seguro de que todo funciona correctamente. Vaya a la pestaña VPN> IPSec VPN> Site-to-Site. Si todo funciona correctamente, entonces deberíamos ver el estado Conectado.

Al final, ve a la pestaña Estado y estadísticas > Estado de la VPN. Allí podrá ver información sobre el estado de la conexión VPN. En nuestro caso, vemos que nuestro túnel de sitio a sitio está en estado Habilitado y UP.

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!

¡Haga clic para ampliar!