Technologia ewoluowała, a biznes w czasie COVID-19, często odbywa się poza biurem. Urządzenia są bardziej mobilne, a pracownicy często pracują w domu lub w podróży. Może to spowodować pewne luki w zabezpieczeniach. Wirtualna sieć prywatna (VPN) to świetny sposób na połączenie zdalnych pracowników z bezpieczną siecią. VPN pozwala zdalnemu hostowi działać tak, jakby był podłączony do lokalnej, bezpiecznej sieci.

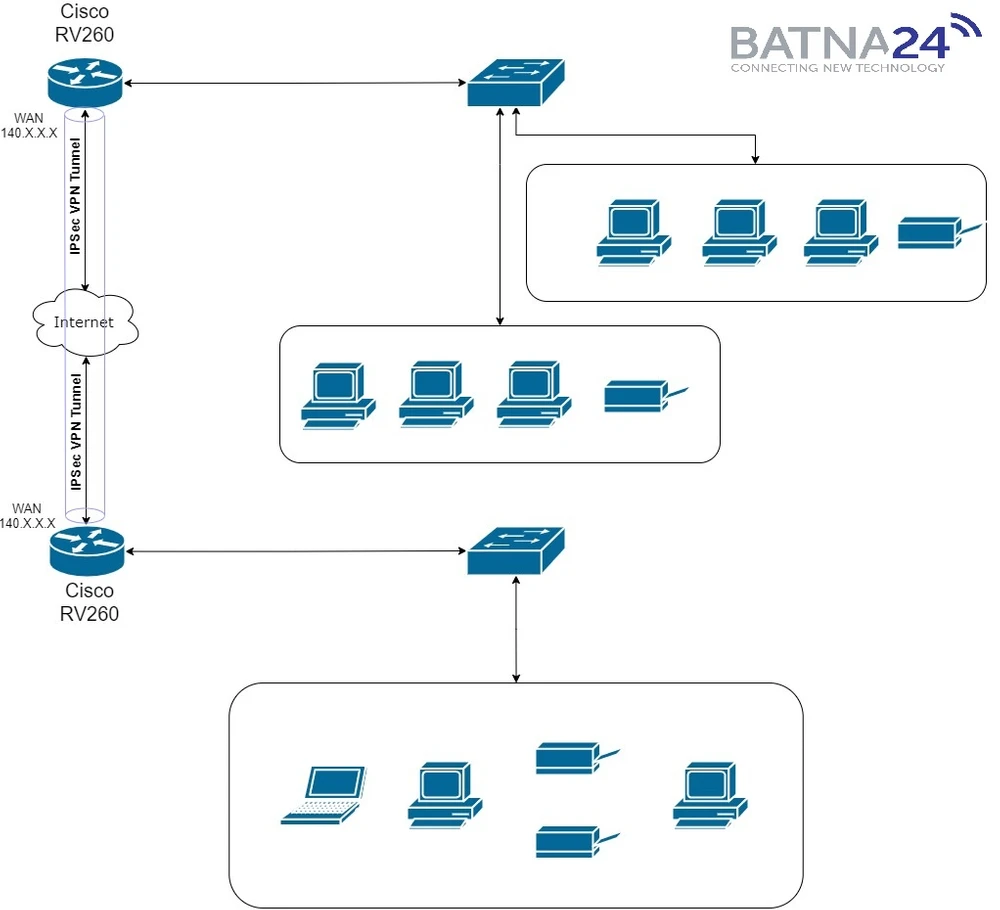

Przykładowo, jeśli nasz Klient otworzył nowy oddział swojej firmy w innym mieście, ale główne serwery z informacjami pozostały w centrali, wówczas z pomocą przychodzi nam właśnie Virtual Private Network. W każdym z biur zainstalowaliśmy sprawdzony router Cisco RV260, który jest przeznaczony specjalnie do takich celów jak tworzenie połączeń VPN i przełączanie sieci.

Jak działa VPN?

VPN ustanawia szyfrowane połączenie w mniej bezpiecznej sieci, jaką jest Internet. Zapewnia to odpowiedni poziom bezpieczeństwa połączonych systemów. Tunel jest tworzony jako sieć prywatna, która może bezpiecznie przesyłać dane przy użyciu standardowych w branży metod szyfrowania i uwierzytelniania. Połączenie VPN zwykle opiera się na protokole internetowym (IPsec) lub Secure Socket Layer (SSL) w celu zabezpieczenia połączenia.

Topologia sieci

Router VPN - Cisco RV260

Pierwszą rzeczą, której potrzebujemy, jest statyczny publiczny adres IP od naszego dostawcy. I dopiero po tej czynności można przejść do ustawień sprzętu.

Router

Cisco RV260 jest idealny do naszego zadania, ponieważ posiada:

- 8 gigabitowych portów ethernet, które pozwolą na bezpośrednie podłączenie do niego nawet 8 przełączników;

- Port WAN do podłączenia internetu od dostawcy. Port WAN umożliwia podłączenie kabla RJ-45 LAN lub modułu SFP z kablem optycznym pochodzącym od naszego dostawcy;

- Port USB umożliwiający podłączenie modemu USB 3g / 4g. Przyda się nam również do podłączenia zapasowej linii komunikacyjnej do Internetu (backup).

A co najważniejsze, Cisco RV260 może obsługiwać do 20 połączeń VPN!

Konfiguracja VPN na routerach Cisco

Przejdźmy zatem do konfiguracji naszych

routerów. Po rozpakowaniu, zainstalowaniu w

szafie rack i wykonaniu

podstawowej konfiguracji, możemy przystąpić do konfiguracji

połączeń VPN.

Konfigurację wykonamy poprzez interfejs WWW.

I od razu przechodzimy do zakładki VPN -> VPN Setup Wizard

Wprowadzamy nazwę naszego połączenia (HomeBatna24) i wybieramy interfejs WAN. Możemy również od razu od razu ustawić zapasowy dostęp do Internetu poprzez modem 3G/4G, wówczas wybieramy interfejs USB. Po ustawieniu wszystkich danych, przechodzimy do kolejnego menu klikając "Next".

Następną rzeczą, którą musimy zrobić, jest wybranie typu połączenia zdalnego: według statycznego adresu IP lub nazwy domeny (FQDN). W naszym przypadku wybieramy statyczny adres IP, a w kolejnym polu wpisujemy adres IP zdalnego routera w formacie IPv4 (145.x.x.x). Przechodzimy do następnego menu, naciskając przycisk "Next".

W sekcji Local and Remote Networks (Sieć lokalna i zdalna), wybieramy, który ruch lokalny będzie dostępny dla urządzeń zdalnych biur. W naszym przypadku cały ruch lokalny (Any). Ustawiamy również podsieć, dla której będzie dostępny nasz ruch lokalny w zdalnej sieci.

W sekcji Profile (Profil) możemy wybrać istniejący profil dla IPSec, ale w tym przypadku stworzymy własny.

Co to jest IKE?

IKE to protokół hybrydowy, który implementuje

Oakley Key Exchange i Skeme Key Exchange w ramach

Internet Security Association and Key Management Protocol (ISAKMP). Aby bardziej zrozumieć mechanizm IKE, poniżej kilka głównych zalet:

- zapewnia uwierzytelnianie równorzędne IPsec

- negocjuje klucze IPsec i negocjuje skojarzenia zabezpieczeń IPsec

Warto również dodać, że

IKEv2 jest bardziej wydajne, ponieważ do wymiany kluczy potrzeba mniej pakietów i obsługiwanych jest więcej opcji uwierzytelniania. Natomiast

IKEv1 wykonuje tylko uwierzytelnianie oparte na kluczu publicznym i certyfikacie.

W naszym przykładzie jako wersję IKE wybierzemy

IKEv1. Natomiast jeśli urządzenie obsługuje IKEv2, to

zalecamy używanie IKEv2. Co ważne!

Oba routery (lokalny i zdalny) muszą używać tej samej wersji IKE i ustawień zabezpieczeń.

Konfiguracja IKEv1

W sekcji Phase I Options wybieramy grupę DH (Diffie-Hellman) „Group2 - 1024 bit”. DH to protokół wymiany kluczy z dwiema grupami kluczy o różnej długości: grupa 2 ma do 1024 bity, a grupa 5 do 1536 bitów. Grupa 2 ma większą prędkość niż 5, ale grupa 5 jest bezpieczniejsza.

Następnie wybieramy opcję szyfrowania (3DES, AES-128, AES-192 lub AES-256). Ta metoda określa algorytm używany do szyfrowania lub deszyfrowania pakietów Encapsulating Security Payload (ESP) / Internet Security Association i Key Management Protocol (ISAKMP).

Triple Data Encryption Standard (3DES) wykorzystuje szyfrowanie DES trzykrotnie, ale teraz jest to starszy algorytm. Oznacza to, że należy go używać tylko wtedy, gdy nie ma lepszej alternatywy, ponieważ nadal zapewnia marginalny, ale akceptowalny poziom bezpieczeństwa. Użytkownicy powinni go używać tylko wtedy, gdy jest to wymagane ze względu na kompatybilność wsteczną, ponieważ jest podatny na niektóre ataki.

Advanced Encryption Standard (AES) to algorytm kryptograficzny, który jest bezpieczniejszy niż DES. AES wykorzystuje większy rozmiar klucza, co zapewnia, że jedynym znanym podejściem do odszyfrowania wiadomości jest próba wykorzystania przez atakującego wszystkich możliwych kluczy. Zaleca się użycie AES zamiast 3DES. W tym przykładzie użyjemy AES-192 jako naszej opcji szyfrowania.

Metoda uwierzytelniania określa, w jaki sposób są sprawdzane pakiety nagłówków protokołu Encapsulating Security Payload Protocol (ESP). MD5 to jednokierunkowy algorytm mieszający, który generuje 128-bitowe podsumowanie. SHA1 to jednokierunkowy algorytm mieszający, który generuje skrót 160-bitowy, podczas gdy SHA2-256 to skrót 256-bitowy. SHA2-256 jest zalecany, ponieważ jest bezpieczniejszy. Na obu końcach tunelu VPN należy użyć tej samej metody uwierzytelniania.

SA Lifetime (sec) - wskazuje ilość czasu w sekundach, przez jaki IKE SA jest aktywne w tej fazie. Nowe SA jest negocjowane przed wygaśnięciem, aby zapewnić, że nowe SA będzie gotowe do użycia po wygaśnięciu starego. Wartość domyślna to 28800, zakres to od 120 do 86400. Jako czas życia SA dla fazy I użyjemy domyślnych 28800 sekund.

Pre-shared Key – klucz publiczny, który będzie używany do uwierzytelniania zdalnego partnera IKE. Można wprowadzić do 30 znaków i pożądane jest, aby były to duże i małe litery + cyfry + symbole. Oba końce tunelu muszą mieć te same klucze.

Konfiguracja IKE - Phase II

W sekcji Phase II Options wybieramy odpowiedni protokół z listy. W naszym przypadku jest to ESP, ponieważ jest bezpieczniejszy i szyfruje dane.

Jako opcję szyfrowania (Encryption) wybieramy AES-192. Ta metoda określa algorytm używany do szyfrowania lub deszyfrowania pakietów Encapsulating Security Payload (ESP) / Internet Security Association i Key Management Protocol (ISAKMP).

Metoda Uwierzytelnienia (Autentification) określa, w jaki sposób są sprawdzane pakiety nagłówków protokołu Encapsulation Payload Protocol (ESP). Na obu końcach tunelu VPN należy użyć tej samej metody uwierzytelniania. Wybieramy SHA2-256, ponieważ jest bezpieczniejszy.

SA Lifetime (sec.) dla drugiej fazy powinna być mniejsza niż wartość dla pierwszej fazy. Domyślna wartość to 3600 sekund i taką właśnie wybieramy.

Po włączeniu Perfect Forward Secrecy (PFS). Negocjacja IKE Phase 2 generuje nowy materiał klucza do szyfrowania i uwierzytelniania ruchu IPsec. Perfect Forward Secrecy służy do zwiększenia bezpieczeństwa wiadomości przesyłanych przez Internet przy użyciu kryptografii klucza publicznego. Włączając tę funkcję, musimy również określić DH. W tym przypadku tak jest “Group2 – 1024 bit”.

Pozostaje tylko wpisać nazwę profilu i kliknąć "Next".

Sprawdzamy poprawność naszej konfiguracji i klikamy "Submit".

Konfiguracja zdalnego routera Cisco RV260

Zakończyliśmy już konfigurację naszego lokalnego routera, więc teraz pora skonfigurować nasz zdalny router. Oczywiście konfiguracja jest analogiczna do lokalnego routera, ale przedstawimy ją również krok po kroku.

Ustawiamy nazwę i typ połączenia.

W ustawieniach Remote Router Settings wybieramy typ połączenia zdalnego (Static IP) i wprowadzamy adres WAN IP routera w głównym biurze. Przechodzimy do następnego menu, naciskając przycisk Next.

W sekcji Local and Remote Networks ustawiamy parametry wymagane dla naszej sieci.

Profile (Profil) wypełniamy w ten sam sposób, w jaki konfigurowaliśmy

przełącznik lokalny, tymi samymi kluczami. Podobnie postępujemy w przypadku

Phase II.

Na stronie Summary upewniamy się, że wszystko jest wypełnione poprawnie i potwierdzamy klikając na przycisk Submit:

Zapis i sprawdzenie konfiguracji VPN

Gotowe! Udało nam się poprawnie utworzyć połączenie VPN między dwiema lokalizacjami. Pozostały tylko 2 małe kwestie, ale musimy je jeszcze wykonać:

- Zapisanie konfiguracji sprzętowej. Jeśli tego nie zrobimy, to w przeciwnym razie utracimy wszystkie ustawienia, po restarcie urządzenia.

- Sprawdzenie poprawności działania naszego połączenia VPN

W celu zapisania konfiguracji urządzenia, przechodzimy do zakładki

Administration> Configuration Management. Odpowiednio ustawiamy parametry:

Source: Running Configuration i

Destination: Startup Configuration. Po ustawieniu wszystkich parametrów klikamy

Apply.

Jak już wspomniałem, udało nam się pomyślnie skonfigurować połączenie VPN Site-to-Site za pomocą kreatora konfiguracji VPN. Więc najwyższa pora sprawdzić, czy aby na pewno wszystko działa poprawnie. Przechodzimy do zakładki VPN> IPSec VPN> Site-to-Site. Jeśli wszystko działa poprawnie, wówczas powinniśmy ujrzeć status Connected

Na sam koniec przechodzimy do zakładki Status and Statistics > VPN Status. Widnieje tam informacja o statusie połączenia VPN. W naszym przypadku, widzimy, że nasz tunel Site-to-Site jest w stanie Enable i UP.

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!

Kliknij aby powiększyć!